كيف تضمن سرية وأمان بياناتك الشخصية؟

لضمان سرية وأمان بياناتك الشخصية في هذا العالم الرقمي، يجب القيام بخطوات حاسمة واتباع ممارسات أمنية محكمة. أولًا، ينبغي عليك استخدام كلمات مرور قوية ومعقدة لجميع حساباتك عبر الإنترنت، وتغييرها بشكل دوري. كما يفضل استخدام تقنيات المصادقة الثنائية لإضافة طبقة إضافية من الحماية. من الضروري أيضًا تحديث برامجك ونظام التشغيل بانتظام لسد الثغرات الأمنية. يجب تجنب مشاركة معلوماتك الشخصية مع أطراف غير موثوقة وتوخي الحذر عند النقر على روابط أو تحميل مرفقات من البريد الإلكتروني. تكون شبكات الواي فاي العامة مصدرًا شائعًا للاختراق، لذلك يجب تجنب الاتصال بها عند نقل معلومات حساسة. يمكنك أيضًا استخدام برامج الأمان وجدران الحماية لحماية أجهزتك. بشكل عام، التوعية والاستعداد للتهديدات السيبرانية والالتزام بمبادئ الأمان الرقمي هي السبيل الأمثل لضمان سرية وأمان بياناتك الشخصية.

في هذا العصر الرقمي المعتمد على البيانات، أصبحت سرية البيانات الشخصية أمرًا بالغ الأهمية. إن تأمين وحماية بياناتك الشخصية أمر لا يُعد استثناءًا بل ضرورة ملحة في وقت تتصاعد فيه التهديدات السيبرانية بشكل متزايد. يعد الحفاظ على خصوصيتك الرقمية وأمان بياناتك الشخصية تحدًا يجب التصدي له بجدية.

أهمية سرية البيانات الشخصية في العصر الرقمي

في المشهد الرقمي المعاصر، يكمن أهمية سرية البيانات الشخصية كجانب حرج لأمان الفرد وخصوصيته. ظهور التكنولوجيا قد ثور على كيفية إنتاج المعلومات الشخصية وتخزينها ونقلها. هذا التحول أدى إلى زيادة حاجة متزايدة إلى حماية البيانات الحساسة من الوصول غير المصرح به وسوء الاستخدام.

تعريف سرية البيانات الشخصية

سرية البيانات الشخصية تشير إلى حماية المعلومات الحساسة للفرد من الوصول غير المصرح به أو الكشف عنه. إنها تغطي أشكالًا متعددة من البيانات، بما في ذلك ولكن لا تقتصر على معرفات الأفراد وتفاصيل مالية وسجلات صحية وأنشطة على الإنترنت.

الحفاظ على الخصوصية

الحفاظ على سرية البيانات الشخصية أمر بالغ الأهمية في الحفاظ على خصوصية الفرد. إنه يضمن أن تبقى معلومات الفرد محمية من العيون الفضولية واستغلال غير مصرح به واستخدام محتمل. تشكل هذه الحماية أساس الثقة بين المستخدمين والمنصات الرقمية التي يشاركون معها.

مخاطر الأمان في العالم الرقمي

في العصر الرقمي، تهدد العديد من المخاطر الأمانية سرية البيانات الشخصية. الهجمات السيبرانية وانتهاكات البيانات ومحاولات الاحتيال واختراق البرامج الضارة تشكل تحديات كبيرة لنزاهة وسرية المعلومات الشخصية. يمكن أن تؤدي هذه المخاطر إلى سرقة الهوية والخسائر المالية والضرر السمعي وعواقب أخرى سلبية للأفراد.

الأطُر والتشريعات القانونية

اعترفت الحكومات والهيئات التنظيمية بأهمية سرية البيانات الشخصية. من أجل التخفيف من المخاطر وحماية الأفراد، تم وضع أطُر وتشريعات قانونية متنوعة، مثل لائحة حماية البيانات العامة (GDPR) في الاتحاد الأوروبي وقانون حماية المستهلك في كاليفورنيا (CCPA) في الولايات المتحدة. تهدف هذه الأطُر إلى فرض إجراءات صارمة لجمع البيانات ومعالجتها وتخزينها، مما يعزز السرية والخصوصية.

اعتبارات أخلاقية

فوق الامتثال القانوني، تشكل الاعتبارات الأخلاقية أهمية سرية البيانات الشخصية. احترام حق الفرد في الخصوصية أمر أساسي في تعزيز الثقة بين المستخدمين والمنظمات. الالتزام بمعايير أخلاقية في التعامل مع البيانات الشخصية ينشئ شعورًا بالمسؤولية والالتزام داخل النظام الرقمي.

تأثيرها على الثقة والعلاقات

الحفاظ على سرية البيانات الشخصية يؤثر بشكل كبير على الثقة والعلاقات بين المستخدمين ومقدمي الخدمة. عندما يشعر الأفراد بالتأكيد أن معلوماتهم تُعالَج بسرية قصوى، فإنهم أكثر عرضة للتفاعل مع المنصات الرقمية ومشاركة المعلومات والمشاركة في الأنشطة على الإنترنت دون خوف من الاستغلال أو الاستخدام غير المصرح به.

يُعتبر الحفاظ على سرية البيانات الشخصية في العصر الرقمي أمرًا ذو أهمية بالغة. حماية المعلومات الحساسة ليس فقط تعزيزًا للخصوصية الفردية بل وأيضًا تأثيرًا على الثقة والأمان والمنظر الأخلاقي للعالم الرقمي المتصل بنا. الالتزام بتدابير صارمة، سواء من الناحية القانونية أو الأخلاقية، أمر حاسم لضمان نزاهة وسرية البيانات الشخصية في عالمنا الرقمي المتصل.

استخدام كلمات مرور قوية: خطوة أساسية لحماية بياناتك الشخصية

استخدام كلمات مرور قوية هو خطوة أساسية في الحفاظ على بيانات الفرد الشخصية. في المشهد الرقمي المتطور باستمرار، أصبحت حاجة حماية المعلومات الشخصية من الوصول غير المصرح به أكثر أهمية.

تعريف كلمات المرور القوية

تعد كلمات المرور القوية مجموعة من الأحرف والأرقام والرموز التي يصعب تخمينها أو اختراقها بواسطة القوة الغاشمة. عادة ما تتضمن مزيجًا من الأحرف الكبيرة والصغيرة وتتطلب طولًا أدنى.

الحماية من الوصول غير المصرح به

الهدف الأساسي من كلمات المرور القوية هو حماية البيانات الشخصية من الوصول غير المصرح به. يمكن استغلال كلمات المرور الضعيفة والممكن تخمينها بسهولة من قبل الجهات الخبيثة، مما يؤدي إلى اختراقات، وسرقة الهوية، واستخدام غير مصرح به للحسابات عبر الإنترنت.

سمات كلمات المرور القوية

تتميز كلمات المرور القوية بسمات معينة تعزز من فعاليتها في تأمين البيانات الشخصية. تشمل هذه السمات التعقيد والطول والتفرد وعدم التنبؤ.

-

التعقيد: تتضمن كلمات المرور القوية مجموعة متنوعة من أنواع الأحرف مثل الأحرف والأرقام والرموز الخاصة. هذا التعقيد يزيد من مستوى الأمان بجعلها أكثر صعوبة للمهاجمين في تخمينها أو اختراقها.

-

الطول: الكلمات المرور الطويلة أكثر أمانًا بشكل طبيعي من القصيرة. تعتبر كلمة مرور قوية عادةً أن تكون لها طول أدنى يبلغ 12 حرفًا أو أكثر.

-

التفرد: استخدام كلمات المرور الفريدة للحسابات المختلفة أمر أساسي. إعادة استخدام نفس كلمة المرور عبر منصات متعددة يزيد من عرضة البيانات الشخصية للمخاطر.

-

عدم التنبؤ: لا تعتمد كلمات المرور القوية على المعلومات الشخصية سهلة الوصول مثل تواريخ الميلاد أو الكلمات الشائعة. إنها تتم إما بتوليف عشوائي أو تتألف من سلسلة من الأحرف التي تبدو غير مرتبطة على السطح.

إدارة كلمات المرور

إدارة كلمات المرور القوية يمكن أن تكون مهمة صعبة. للمساعدة في ذلك، يمكن للأفراد استخدام مديري كلمات المرور، وهي برامج مخصصة تم تصميمها لتخزين وإنشاء كلمات مرور معقدة بشكل آمن لحسابات متنوعة. يزيل مديرو كلمات المرور الحاجة لحفظ العديد من كلمات المرور ويساعد في الحفاظ على أمان البيانات الشخصية.

مخاطر كلمات المرور الضعيفة

تشكل كلمات المرور الضعيفة مخاطر أمانية كبيرة. إنها عرضة لمختلف الهجمات، بما في ذلك هجمات القاموس وهجمات القوة الغاشمة ورش المرور. في مثل هذه الهجمات، يقوم المهاجمون بتجريب مجموعة متنوعة من الاستراتيجيات للوصول إلى الحساب.

يعد استخدام كلمات المرور القوية خطوة أساسية في حماية البيانات الشخصية في العصر الرقمي. تعمل كلمات المرور القوية كحاجز ضد الوصول غير المصرح به، مما يعزز من أمان الحسابات عبر الإنترنت ويحمي المعلومات الحساسة. الالتزام بسمات كلمات المرور القوية واستخدام أدوات إدارة كلمات المرور يمكن أن يسهم بشكل كبير في حماية البيانات الشخصية من اختراقات محتملة واستخدام غير مصرح به.

كيفية حماية معلوماتك الحساسة

ممارسات السرية الشخصية ضرورية في العالم الحديث لحفظ المعلومات الحساسة. الحفاظ على بيانات الفرد الخاصة هو أمر ذو أهمية قصوى، ويتطلب نهجًا منهجيًا لضمان الحماية.

فهم السرية الشخصية

تشمل السرية الشخصية حفظ المعلومات الحساسة من الوصول غير المصرح به أو الكشف عنه أو الاستخدام السيئ. تشمل هذه المفهوم مجموعة واسعة من البيانات، بما في ذلك ولكن لا تقتصر على معرفات الأفراد وسجلات المال والتاريخ الطبي وأنشطة على الإنترنت.

إدارة كلمات المرور الآمنة

جانب أساسي من جوانب السرية الشخصية هو الحفاظ على كلمات المرور القوية والآمنة للعديد من الحسابات. تتضمن هذه الممارسة إنشاء كلمات مرور معقدة وفريدة وغير قابلة للتنبؤ، وتغييرها بانتظام، وتجنب استخدام معلومات يمكن تخمينها بسهولة مثل تواريخ الميلاد أو الكلمات الشائعة.

المصادقة ذات العاملين (2FA)

تقديم المصادقة ذات العاملين يوفر طبقة إضافية من الأمان. تتطلب هذه الطريقة من الأفراد التحقق من هويتهم من خلال شيء يعرفونه (كلمة مرور) وشيء يملكونه (جهاز محمول أو رمز أمان)، مما يجعل من الصعب على المستخدمين غير المصرح لهم الوصول إلى الحسابات الشخصية.

تحديث البرامج بانتظام

تحديث البرامج بانتظام، بما في ذلك أنظمة التشغيل والتطبيقات، أمر حاسم لمعالجة الثغرات والعيوب في الأمان. يستغل القراصنة في كثير من الأحيان البرمجيات القديمة للوصول إلى الأجهزة الشخصية والبيانات.

تشفير البيانات

يتضمن تشفير البيانات تحويل البيانات إلى رموز لمنع الوصول غير المصرح به. إنه أمر ضروري لحماية المعلومات الحساسة المخزنة على الأجهزة أو المنقولة عبر الشبكات.

كن حذرًا في التعامل مع البريد الإلكتروني والروابط

من المهم أن تمارس الحذر عند التعامل مع البريد الإلكتروني، خاصة تلك الرسائل المرسلة من مصادر غير معروفة. يمكن لرسائل الصيد الاحتيالية engl لفتحها وللحذر من النقر على الروابط المشبوهة وتحميل المرفقات فقط من مصادر موثوقة.

إعدادات الخصوصية على وسائل التواصل الاجتماعي

قم بضبط إعدادات الخصوصية على منصات وسائل التواصل الاجتماعي لتقليل المعلومات المشاركة مع الجمهور. يمكن أن يكشف مشاركة كثير من التفاصيل الشخصية على وسائل التواصل الاجتماعي عن تفاصيل يمكن استغلالها.

تمزيق الوثائق والتخلص من الأجهزة بشكل صحيح

تخلص من الوثائق الورقية الحساسة عن طريق تمزيقها لمنع الوصول غير المصرح به إلى المعلومات الشخصية. عند التخلص من الأجهزة الإلكترونية القديمة، تأكد من مسح جميع البيانات بشكل كامل.

التعليم عن الاحتيال على الإنترنت

ابق على اطلاع حول الاحتيال الشائعة على الإنترنت وتقنيات الصيد. الوعي هو عنصر حاسم في حماية المعلومات الحساسة وتجنب الوقوع ضحية للمخططات الاحتيالية.

تأمين شبكات الواي فاي

قم بتأمين شبكات الواي فاي المنزلية بكلمات مرور قوية وتشفير لمنع الوصول غير المصرح به. يمكن استغلال الشبكات الواي فاي الضعيفة أو غير المحمية من قبل الجراصنة.

مراقبة الحسابات بانتظام

راقب حساباتك المالية والإلكترونية بانتظام للبحث عن أنشطة غير عادية أو غير مصرح بها. قم بالإبلاغ على الفور عن أي نشاط مشبوه لمزودي الخدمة المعنيين.

تلعب ممارسات السرية الشخصية دورًا بارزًا في حماية المعلومات الحساسة في عصر اليوم الرقمي. توظيف نهج منهجي، بما في ذلك إدارة كلمات المرور الآمنة والمصادقة ذات العاملين واليقظة ضد التهديدات على الإنترنت، يمكن أن يساعد الأفراد على حماية بياناتهم الشخصية. من الضروري أن نبقى حذرين وفاعلين بشكل دائم في الحفاظ على السرية الشخصية لمنع الوصول غير المصرح به أو الكشف عنه أو الاستخدام السيئ للمعلومات الحساسة.

رفع مستوى الأمان لبياناتك الشخصية

المصادقة ذات العاملين (2FA) هي ميزة أمان اكتسبت شهرة في ميدان حماية البيانات الرقمية.

فهم مصادقة ذات العاملين (2FA)

المصادقة ذات العاملين (2FA) هي عملية أمان تتطلب من المستخدم تقديم هويتين متميزتين قبل الوصول إلى نظام آمن أو حساب عبر الإنترنت. هذه الطريقة للمصادقة هي طبقة إضافية من الأمان، تتجاوز الاسم وكلمة المرور التقليدية.

مكونات مصادقة 2FA

-

شيء تعرفه (كلمة مرور): العامل الأول هو الاسم وكلمة المرور التقليدية، وهو شيء يعرفه المستخدم فقط.

-

شيء تمتلكه: العامل الثاني يتضمن شيء تمتلكه المستخدم، مثل هاتف ذكي أو جهاز أمان أو بطاقة ذكية. هذا العنصر الجسدي يولد رمزًا مرة واحدة أو يتلقى إشعارًا للتحقق.

-

شيء تكونه (اعتمادات بيومترية): في بعض التنفيذات المتقدمة، يمكن أن تعمل معلومات بيومترية مثل بصمات الأصابع أو المسح الشبكي كعامل ثاني. ومع ذلك، هذا غير شائع مثل العنصرين الأولين.

كيفية عمل 2FA

عندما يحاول المستخدم الوصول إلى نظام آمن أو حساب، يدخل اسم المستخدم وكلمة المرور، وهو العامل الأول. بمجرد تقديم هذه المعلومات، يطلب النظام من المستخدم إدخال العامل الثاني. يمكن أن يكون هذا العامل الثاني رمزًا يتم إرساله إلى هاتفه الذكي أو يتم توليفه بواسطة تطبيق المصادقة أو يتم استرجاعه من جهاز أمان.

تعزيز الأمان

تعزز مصادقة 2FA بشكل كبير من أمان البيانات الشخصية بعدة طرق:

-

تقليل ثغرات كلمات المرور: تضيف مصادقة 2FA طبقة إضافية من الحماية، مما يقلل من المخاطر المرتبطة بكلمات المرور الضعيفة أو المخترقة. حتى إذا تمكن المهاجم من الحصول على كلمة مرور المستخدم، لن يكون قادرًا على الوصول إلى الحساب دون العامل الثاني.

-

حماية من الوصول غير المصرح به: مع مصادقة 2FA، يتم تحجيم الوصول غير المصرح به، حيث يحتاج المهاجم إلى كلمة مرور المستخدم وإمكانية الوصول إلى العامل الثاني الذي يكون عادةً بحوزة المستخدم.

-

رموز مرة واحدة: تستخدم العديد من أنظمة مصادقة 2FA رموزًا مرة واحدة يكون لها صلاحية لفترة قصيرة. وهذا يجعل من الصعب بشكل كبير استخدام الرمز مرة أخرى، حيث يصبح غير صالح بعد الاستخدام.

-

استعادة الحساب: يمكن أن تكون مصادقة 2FA أيضًا وسيلة لاستعادة الحساب. في الحالات التي ينسى فيها المستخدم كلمة المرور أو يفقد الوصول إلى حسابه، يمكن استخدام العامل الثاني لاستعادة الوصول.

أساليب شائعة لـ 2FA

-

الرسائل النصية (SMS): يتلقى المستخدمون رمزًا مرة واحدة عبر الرسائل النصية على هواتفهم النقالة.

-

تطبيقات المصادقة: تقوم التطبيقات المخصصة للهواتف الجوالة بتوليف رموز زمنية للاستخدام كعامل ثاني.

-

أدوات الرمز الأمانية: تولد هذه الأجهزة الجسمية رموزًا فريدة، غالباً متزامنة مع الخدمة أو النظام.

-

التحقق البيومتري: تضمن بعض الأنظمة مسح بصمات الأصابع أو التعرف على الوجه كعامل ثاني.

التحديات والاعتبارات

على الرغم من أن مصادقة 2FA أداة أمان قوية، إلا أنها ليست بدون تحديات. قد يجد المستخدمون أنها غير ملائمة أو يصعب إعدادها وإدارتها. علاوة على ذلك، من الضروري أن تقدم المؤسسات الدعم لـ 2FA لضمان تجربة مستخدم سلسة.

مصادقة ذات العاملين (2FA) هي جزء أساسي من الأمان الرقمي، حيث تضيف طبقة إضافية من الحماية للبيانات الشخصية. من خلال الحاجة إلى تقديم المستخدمين لهويتين متميزتين، تقلل من ثغرات كلمات المرور وتعزز بشكل كبير من أمان البيانات في عالم متصل بشكل متزايد. يجب على المستخدمين والمؤسسات اعتماد ودعم 2FA كوسيلة فعالة لحماية المعلومات الشخصية من الوصول غير المصرح به.

تحديث البرامج ونظام التشغيل: الأمور الأساسية للأمان الشخصي

تحديث البرامج وأنظمة التشغيل هو جانب أساسي للحفاظ على الأمان الشخصي في العصر الرقمي.

فهم تحديثات البرامج وأنظمة التشغيل

تحديثات البرامج وأنظمة التشغيل، المشار إليها عادة بالتصحيحات، هي إصدارات منتظمة من الشيفرة الجديدة التي يوفرها المطورون لتحسين أداء البرامج وأنظمة التشغيل الحالية، وإصلاح الأخطاء، وتعزيز الأمان.

أهمية تحديثات البرامج

تلعب تحديثات البرامج دورًا حاسمًا في الأمان الشخصي لأسباب عدة:

-

ثغرات الأمان: غالبًا ما تتعامل تحديثات البرامج مع ثغرات الأمان المعروفة والضعف في البرمجيات. يبحث القراصنة بنشاط عن هذه الثغرات للاستفادة منها لأغراض خبيثة.

-

إصلاح الأخطاء: تقوم التحديثات أيضًا بإصلاح الأخطاء والأعطال في البرامج. على الرغم من أن ليس جميع الأخطاء تشكل مخاطر أمان، إلا أن بعضها قد يتم استغلاله بواسطة أطراف خبيثة.

-

ميزات جديدة: تحديثات البرامج قد تقدم ميزات أمان جديدة أو تحسينات تعزز الأمان الشامل للبرنامج.

-

التوافق: تضمن التحديثات أن البرنامج يظل متوافقًا مع التكنولوجيات والأنظمة المتطورة، مما يقلل من مخاطر الصراعات التي يمكن أن تؤدي إلى ثغرات.

أهمية تحديثات أنظمة التشغيل

تحديثات أنظمة التشغيل مهمة بنفس القدر للأمان الشخصي:

-

النظام الأساسي: نظام التشغيل هو النواة للجهاز، حيث يدير جميع وظائف الأجهزة والبرامج. الحفاظ على نظام التشغيل محدّثًا يضمن أن أساس الجهاز آمن.

-

توافق التعريفات: تشمل تحديثات نظام التشغيل غالبًا تعريفات لمكونات الأجهزة. هذه التعريفات تعزز التوافق وتصحيح مشاكل الأمان المتعلقة بالأجهزة.

-

تحسينات في الأمان: تضمن تحديثات نظام التشغيل أن تُدرج ميزات أمان جديدة بانتظام للحماية من التهديدات المتطورة.

أفضل ممارسات لتحديث البرامج وأنظمة التشغيل

-

تحديثات تلقائية: قم بتمكين التحديثات التلقائية في أقصى الحالات. ذلك يضمن تطبيق أحدث التصحيحات الأمنية بسرعة.

-

فحص منتظم: إذا لم تكن التحديثات التلقائية متاحة أو مفضلة، قم بفحص التحديثات يدويًا بانتظام وقم بتطبيقها فور توفرها.

-

متاجر التطبيقات: بالنسبة لأجهزة الهواتف المحمولة، قم بتنزيل التطبيقات فقط من متاجر التطبيقات الرسمية. توفر هذه المنصات غالبًا درجة من التصفية الأمنية، مما يقلل من مخاطر التطبيقات الخبيثة.

-

نسخ الاحتياط للبيانات: قبل تحديث البرامج أو نظام التشغيل، قم بعمل نسخ احتياطية للبيانات الأساسية. على الرغم من أن التحديثات عادة ما تكون سلسة، هناك دائمًا مخاطر صغيرة لفقدان البيانات أو تلفها.

-

الاحتفاظ بقائمة البرامج المثبتة: احتفظ بقائمة بالبرامج والتطبيقات على أجهزتك لضمان عدم تفويت أي تحديثات.

مخاطر عدم التحديث

عدم تحديث البرامج وأنظمة التشغيل يحمل مخاطر كبيرة:

-

انتهاكات الأمان: البرامج وأنظمة التشغيل غير المحدثة معرضة للاستغلال من قبل القراصنة الإلكترونيين، مما يزيد من خطر انتهاكات الأمان وسرقة البيانات.

-

عدوى البرمجيات الخبيثة: البرمجيات غير المحدثة يمكن أن تكون نقطة انطلاق للبرمجيات الخبيثة، مما يزيد من خطر الإصابة بالعدوى.

-

فقدان البيانات: في بعض الحالات، قد يؤدي الأخطاء البرمجية أو التصادمات الناجمة عن البرامج غير المحدثة إلى فقدان أو تلف البيانات.

تحديث البرامج وأنظمة التشغيل هو ممارسة أساسية للأمان الشخصي في العصر الرقمي. يتعامل التحديثات الدورية مع ثغرات الأمان وتعزز التوافق وتقدم ميزات جديدة تعزز الأمان الشامل للأجهزة. إهمال تحديث البرامج وأنظمة التشغيل يمكن أن يعرض البيانات الشخصية لمخاطر، بما في ذلك انتهاكات الأمان وعدوى البرمجيات الخبيثة وفقدان البيانات. من الضروري الأولوية والحفاظ على جدول زمني لتحديث البرامج وأنظمة التشغيل لحماية المعلومات الشخصية والأصول الرقمية.

تجنب مخاطر مشاركة المعلومات الشخصية عبر الإنترنت

في عصر التواصل الرقمي والتشبُّث بالأمان الشخصي، تجنب المخاطر المرتبطة بمشاركة المعلومات الشخصية عبر الإنترنت يُعَد أمرًا ضروريًا.

فهم المخاطر

قبل بحث استراتيجيات تجنب المخاطر، من الضروري فهم الأخطار المحتملة المرتبطة بمشاركة المعلومات الشخصية عبر الإنترنت. تشمل هذه المخاطر سرقة الهوية، والاحتيال، وانتهاك الخصوصية، والتحرش، وسوء استخدام البيانات الشخصية لأغراض خبيثة مختلفة.

أهمية تجنب المخاطر

يعتبر تجنب المخاطر عند مشاركة المعلومات الشخصية عبر الإنترنت أمرًا بالغ الأهمية للأسباب التالية:

-

سرقة الهوية: يمكن استغلال المعلومات الشخصية، مثل الأسماء الكاملة والعناوين وتواريخ الميلاد، من قبل جهات خبيثة لارتكاب جرائم سرقة الهوية. وهذا يمكن أن يؤدي إلى خسائر مالية وضرر لسمعة الشخص.

-

أنشطة احتيالية: غالبًا ما تستهدف الأنشطة الاحتيالية الأفراد الذين يشاركون المعلومات الشخصية، حيث يتم استخدامها للمشاركة في أنشطة احتيالية مثل اصطياد الفريسة، واحتيال بطاقات الائتمان، والعروض الاحتيالية عبر الإنترنت.

-

انتهاك الخصوصية: يمكن أن تؤدي المشاركة المفرطة إلى انتهاك خصوصية الفرد. فإن المعلومات الشخصية المنشورة عبر الإنترنت يمكن أن تصبح متاحة لجمهور أوسع من المفترض، مما يؤدي إلى تداخلات غير مرغوب فيها.

-

التحرش والتنمر الإلكتروني: يمكن أن تعرض مشاركة المعلومات الشخصية عبر الإنترنت الأفراد للتحرش والتنمر الإلكتروني. يمكن استخدام البيانات الحساسة المشاركة عبر الإنترنت لأغراض شريرة من قبل المتنمرين عبر الإنترنت.

أفضل ممارسات تجنب المخاطر

لتقليل المخاطر المرتبطة بمشاركة المعلومات الشخصية عبر الإنترنت، يجب مراعاة الخطوات الاتية:

1. تقليل مشاركة المعلومات

- مشاركة المعلومات اللازمة فقط المطلوبة لأغراض معينة.

- تجنب نشر مُعرفات شخصية، مثل أرقام الضمان الاجتماعي والمعلومات المالية، على منصات عامة.

2. الحذر في وسائل التواصل الاجتماعي

- مراجعة وضبط إعدادات الخصوصية على ملفاتك الشخصية على وسائل التواصل الاجتماعي.

- تقليل المعلومات المشتركة مع الجمهور وكوني حذرًا في اختيار قوائم الأصدقاء والمتابعين.

3. استخدام كلمات مرور قوية

- إنشاء كلمات مرور قوية وفريدة للحسابات عبر الإنترنت.

- تمكين التحقق من الهوية بعاملين لزيادة الأمان.

4. التحقق من جهات الاتصال عبر الإنترنت

- كن حذرًا عند التفاعل مع الأفراد أو المنظمات غير المعروفة عبر الإنترنت.

- تحقق من صحة المواقع الإلكترونية وملفات التواصل الاجتماعي والبريد الإلكتروني لتجنب الوقوع في عمليات الاحتيال.

5. تعليم النفس

- حافظ على علم بالاحتيال الشائعة والتهديدات عبر الإنترنت.

- كن حذرًا من طلبات المعلومات الشخصية أو المساعدة المالية غير المرغوب فيها.

6. مراقبة النشاط عبر الإنترنت

- قم بمراجعة بصمتك الرقمية بانتظام لضمان سلامة المعلومات الشخصية.

- قم بإعداد تنبيهات للاشتباه في الأنشطة غير العادية على حساباتك.

7. استخدام التشفير

- عند مشاركة بيانات حساسة عبر الإنترنت، تأكد من استخدام طرق الاتصال الآمنة والمشفرة لحماية المعلومات أثناء النقل.

8. تأمين أجهزتك

- حافظ على أجهزتك محدثة بأحدث تصحيحات الأمان وبرامج مكافحة الفيروسات.

- قفل أجهزتك برموز مرور قوية أو الاعتماد على التحقق الحيوي.

تجنب المخاطر المرتبطة بمشاركة المعلومات الشخصية عبر الإنترنت أمر بالغ الأهمية في عصر تمتاز فيه الاتصالات الرقمية والتفاعلات بالانتشار. تعرف على الأخطار المحتملة، وكن حذرًا فيما يتعلق بمشاركة البيانات الشخصية، واتبع أفضل الممارسات لأمان الإنترنت هي خطوات ضرورية للحفاظ على المعلومات الشخصية والوقاية من عواقب سلبية مثل سرقة الهوية والاحتيال وانتهاك الخصوصية والتنمر الإلكتروني. في العالم الرقمي، اليقظة والسلوك الحكيم يمكن أن تقلل بشكل كبير من المخاطر المرتبطة بمشاركة المعلومات الشخصية.

أمان الشبكات اللاسلكية: الحفاظ على سرية بياناتك

في عالم الاتصال الرقمي اليوم، أمان شبكات الواي فاي يعد من أقصى الأهمية للحفاظ على سرية بياناتك. يتناول هذا المقال تفاصيل أمان الشبكات اللاسلكية، مع التأكيد على أهمية حماية المعلومات الحساسة في عصر يشهد ازدياد حالات انتهاكات البيانات والهجمات السيبرانية.

فهم أمان شبكات الواي فاي

قبل التعمق في تفاصيل أمان شبكات الواي فاي، من الضروري فهم المفهوم نفسه. أمان شبكات الواي فاي يشير إلى الممارسات والتدابير المتخذة لحماية الشبكات اللاسلكية، مضمونة سرية البيانات ونزاهتها وتوافرها.

أهمية أمان شبكات الواي فاي

يتمتع أمان شبكات الواي فاي بأهمية كبيرة للأسباب التالية:

-

سرية البيانات: تنقل الشبكات اللاسلكية البيانات عبر الأمواج الهوائية، مما يجعلها عرضة للاعتراض من قبل الجهات الخبيثة. ضمان سرية البيانات أمر حيوي لحماية المعلومات الحساسة من التنصت.

-

نزاهة البيانات: الحفاظ على نزاهة البيانات يضمن أن البيانات تبقى دون تغيير خلال عملية النقل. التغييرات غير المصرح بها في البيانات يمكن أن تؤدي إلى نقل معلومات غير صحيحة وانتهاكات أمان.

-

توافر البيانات: يهدف أمان شبكات الواي فاي أيضًا إلى ضمان توافر البيانات للمستخدمين المصرح لهم. منع انقطاع الشبكة وهجمات إنكار الخدمة أمر أساسي لاستمرار العمليات بسلاسة.

مكونات أمان شبكات الواي فاي

للمحافظة على سرية بياناتك في الشبكات اللاسلكية، هناك مجموعة متنوعة من المكونات الأمنية:

1. التشفير

- التشفير هو جزء أساسي من أمان شبكات الواي فاي. يشمل تحويل البيانات إلى تنسيق آمن يمكن فك تشفيره فقط بواسطة الأطراف المصرح لها، مما يحميها من التنصت.

2. التوثيق

- آليات التوثيق تتحقق من هوية الأجهزة والمستخدمين الاتصال بالشبكة اللاسلكية، ضمانًا للوصول فقط للكيانات المصرح لها.

3. مراقبة الوصول

- آليات مراقبة الوصول تقيد وصول الشبكة إلى الأجهزة والمستخدمين المصرح لهم فقط، مما يمنع الوصول غير المصرح به والتهديدات الأمنية المحتملة.

4. حماية الجدران النارية

- تعتبر الجدران النارية أساسية في أمان شبكات الواي فاي. إنها تعمل كحواجز لتصفية حركة البيانات الواردة والصادرة، مما يحمي من البيانات الخبيثة والهجمات السيبرانية.

5. أنظمة اكتشاف ومنع الاختراق (IDPS)

- تراقب أنظمة IDPS بشكل مستمر نشاط الشبكة بحثًا عن أنماط غير عادية ويمكنها الاستجابة تلقائيًا لتهديدات الأمان للحفاظ على نزاهة وسرية الشبكة.

أفضل ممارسات أمان شبكات الواي فاي

للحفاظ على سرية البيانات في الشبكات اللاسلكية، من الضروري تنفيذ أفضل الممارسات:

1. كلمات مرور قوية

- استخدم كلمات مرور قوية وفريدة للوصول إلى الشبكة اللاسلكية، مما يقلل من خطر الوصول غير المصرح به.

2. تجزئة الشبكة

- قسم الشبكة إلى قطاعات لعزل البيانات الحساسة عن المعلومات غير الحساسة، مما يعزز الأمان.

3. تحديثات منتظمة

- حافظ على تحديث معدات الشبكة والبرامج بأحدث التصحيحات الأمانية للحد من الثغرات الأمنية.

4. تشفير الواي فاي

- قم بتنفيذ بروتوكولات تشفير قوية مثل WPA3 لشبكات الواي فاي لحماية البيانات أثناء النقل.

5. شبكات الضيوف

- افصل شبكات الضيوف عن الشبكة الرئيسية لمنع الوصول غير المصرح به إلى البيانات الحساسة.

6. تدريب المستخدمين

- قم بتدريب المستخدمين والموظفين حول أفضل ممارسات أمان شبكات الواي فاي، بما في ذلك التعرف على هجمات الصيد وأهمية كلمات المرور القوية.

أمان شبكات الواي فاي هو جزء أساسي من الحفاظ على سرية بياناتك في عالم متصل بشكل متزايد. تنفيذ التشفير وآليات التوثيق ومراقبة الوصول وحماية الجدران النارية وأنظمة اكتشاف ومنع الاختراق ضروري لحماية المعلومات الحساسة. باتباع أفضل الممارسات مثل استخدام كلمات المرور القوية وتجزئة الشبكة والتحديثات المنتظمة، يمكن تعزيز أمان الشبكات اللاسلكية. من خلال الأولوية التي توليها لأمان شبكات الواي فاي، يمكن للأفراد والمؤسسات حماية بياناتهم من التنصت والوصول غير المصرح به، مما يضمن سرية معلوماتهم.

حماية بياناتك الشخصية من الاختراق

في عالم مدفوع بالبيانات اليوم، تلعب عملية التشفير دورًا حاسمًا في حماية البيانات الشخصية من الانتهاكات. سيستكشف هذا المقال موضوع التشفير بتفصيل، مع التركيز على أهميته في ضمان سرية ونزاهة المعلومات الشخصية في المشهد الرقمي حيث تعد انتهاكات البيانات مصدر قلق مستمر.

فهم التشفير

قبل التعمق في التفاصيل، من الضروري فهم مفهوم التشفير. التشفير هو عملية تحويل البيانات النصية الواضحة إلى تنسيق معقد وغير قابل للقراءة باستخدام خوارزميات التشفير. يجعل هذا التحول البيانات غير مفهومة لأي شخص غير المفتاح المناسب للفك.

أهمية التشفير

التشفير أمر بالغ الأهمية في ميدان حماية البيانات الشخصية لأسباب عدة:

-

سرية البيانات: يضمن التشفير سرية البيانات عن طريق جعلها غير قابلة للقراءة من قبل أشخاص غير مفوضين. حتى إذا حدث انتهاك، تظل البيانات آمنة ما دام التشفير لم يتعرض للخرق.

-

نزاهة البيانات: بالإضافة إلى السرية، يحتفظ التشفير أيضًا بنزاهة البيانات. عندما تتم عملية التشفير وفكها باستخدام المفتاح المناسب، يتم ضمان أن المعلومات تبقى دون تغيير أثناء النقل.

أنواع التشفير

قد تختلف أساليب التشفير، ولكن هناك نوعين رئيسيين:

1. التشفير التماثلي

- يستخدم التشفير التماثلي مفتاحًا واحدًا للتشفير والفك. على الرغم من كونه نسبيًا كفء، إلا أن التحدي يكمن في مشاركة المفتاح بأمان بين الأطراف المتواصلة.

2. التشفير اللاتماثلي

- يشمل التشفير اللاتماثلي، المعروف أيضًا باسم التشفير بالمفتاح العام، زوجًا من المفاتيح: مفتاحًا عامًا للتشفير ومفتاحًا خاصًا للفك. هذا الأسلوب يعتبر أكثر أمانًا من حيث توزيع المفتاح.

تطبيقات التشفير

يُطبق التشفير على نطاق واسع عبر مختلف الأنظمة والتقنيات الرقمية:

1. تشفير البيانات في الراحة

- يمكن تشفير البيانات المخزنة على الأجهزة أو الخوادم لحمايتها من الوصول غير المصرح به في حالة السرقة أو محاولات الاختراق.

2. تشفير البيانات أثناء النقل

- يتم غالبًا تشفير البيانات التي تنقل عبر الشبكات مثل الإنترنت لمنع التنصت وهجمات الوسيط.

3. تشفير من نهاية إلى نهاية

- تقوم تطبيقات الرسائل والاتصال بتنفيذ التشفير من نهاية إلى نهاية، مما يضمن أن الرسائل يمكن فك تشفيرها فقط من قبل المستلم المقصود.

4. بروتوكولات SSL وTLS الآمنة

- تُستخدم بروتوكولات SSL وTLS على نطاق واسع لتشفير البيانات المتبادلة بين متصفحات الويب والخوادم، مما يؤمن المعاملات والاتصالات عبر الإنترنت.

أفضل ممارسات تشفير البيانات الشخصية

لحماية البيانات الشخصية بفعالية من الانتهاكات باستخدام التشفير، من المهم الالتزام بأفضل الممارسات:

1. استخدام خوارزميات تشفير قوية

- استخدام خوارزميات تشفير قوية ومقاومة للهجمات المعروفة.

2. حماية مفاتيح التشفير

- العناية الشديدة بحفظ مفاتيح التشفير للتأكد من عدم تعرضها للخرق أو الفقد.

3. تحديث برامج التشفير بانتظام

- الاحتفاظ ببرامج التشفير محدثة بانتظام لمعالجة الثغرات والحفاظ على أمان البيانات.

4. تنفيذ التشفير لجميع البيانات الحساسة

- تشفير جميع البيانات الحساسة، بما في ذلك البريد الإلكتروني والملفات ووسائل الاتصال للحفاظ على نزاهة البيانات وسريتها.

5. تثقيف المستخدمين

- توفير برامج تدريب وتوعية للمستخدمين لفهم أهمية التشفير وكيفية استخدامه بفعالية.

التشفير هو أداة أساسية لحماية البيانات الشخصية من الانتهاكات. إنه يضمن سرية ونزاهة البيانات، مما يجعلها غير قابلة للفهم للأطراف غير المفوضين. من خلال استخدام أساليب تشفير قوية، وحماية مفاتيح التشفير، ومتابعة أفضل الممارسات، يمكن للأفراد والمؤسسات تعزيز أمان بياناتهم وتقليل مخاطر انتهاك البيانات. في العصر الرقمي، التشفير هو جزء أساسي من حماية البيانات، وتنفيذه بشكل صحيح يعد أمرًا بالغ الأهمية للحفاظ على سرية المعلومات الشخصية.

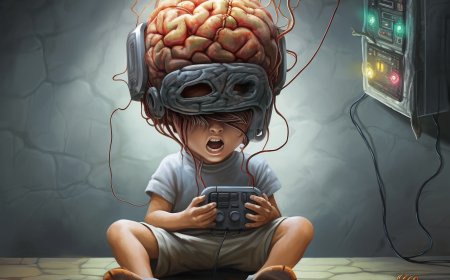

الوعي بالتهديدات السيبرانية

يُعتبر التوعية بأمان السيبراني خطوة مهمة في العادة نحو تعزيز الأمان الشخصي في عصرنا الرقمي. في هذا المقال، سنقوم بفحص مُفصل لمفهوم التوعية بأمان السيبراني ونسلط الضوء على أهميته البالغة في ميدان الأمان الشخصي.

تعريف التوعية بأمان السيبراني

قبل التعمق في تفاصيل الموضوع، من الضروري تحديد مفهوم التوعية بأمان السيبراني. التوعية بأمان السيبراني هي الفهم الواعي للتهديدات المحتملة والمخاطر وأفضل الممارسات المتعلقة بالأمان الرقمي. إنها تتضمن البقاء على اطلاع دائم على أحدث اتجاهات الأمان السيبراني والحفاظ على اليقظة عند تصفح العالم الرقمي.

أهمية التوعية بأمان السيبراني

فهم أسباب أهمية التوعية بأمان السيبراني أمر بالغ الأهمية:

-

التعرف على التهديدات: تجهز التوعية الأفراد بالقدرة على التعرف على التهديدات المحتملة مثل رسائل الصيد، والمواقع الضارة، وتنزيلات مشبوهة. هذا التعرف أمر أساسي لمنع هجمات السيبران.

-

تقليل المخاطر: تسمح التوعية بأمان السيبراني للأفراد بتقييم أنشطتهم عبر الإنترنت واتخاذ إجراءات لتقليل المخاطر. يتضمن ذلك اتخاذ قرارات مستنيرة حول مشاركة المعلومات الشخصية وممارسة سلوكيات آمنة على الإنترنت.

تهديدات الأمان السيبراني

فهم شامل لمختلف تهديدات الأمان السيبراني يعد جزءًا أساسيًا من التوعية بأمان السيبراني. تشمل بعض التهديدات الشائعة ما يلي:

- هجمات الصيد (Phishing Attacks)

- تشمل هجمات الصيد محاولات احتيالية للحصول على معلومات حساسة مثل اسم المستخدم وكلمات المرور وتفاصيل البطاقة الائتمانية عن طريق انتحال الهوية لكيانات موثوقة.

- البرامج الخبيثة (Malware)

- تغطي البرامج الخبيثة مجموعة واسعة من البرمجيات الضارة، بما في ذلك الفيروسات وبرامج التروجان وبرامج الفدية، التي تم تصميمها لاختراق واختراق أنظمة الكمبيوتر.

- سرقة الهوية (Identity Theft)

- تحدث سرقة الهوية عندما يتم سرقة معلومات شخصية للفرد، مما يمكن المشاهدين الخبيثين من التنكر بهذه المعلومات للقيام بأنشطة احتيالية.

- انتهاكات البيانات (Data Breaches)

- تتضمن انتهاكات البيانات الوصول غير المصرح به إلى بيانات النظام، مما يعرض المعلومات الحساسة للمجرمين السيبرانيين.

أفضل الممارسات لأمان السيبراني

لتعزيز الأمان الشخصي من خلال التوعية بأمان السيبراني، يجب أن يلتزم الفرد بمجموعة من أفضل الممارسات:

- كلمات المرور القوية

- استخدام كلمات مرور قوية وفريدة للحسابات عبر الإنترنت، وتغييرها بانتظام، وتجنب الأخطاء الشائعة في كلمات المرور.

- المصادقة ذات العاملين (2FA)

- تمكين المصادقة ذات العاملين في الأماكن التي تكون فيها ممكنة لزيادة مستوى الأمان لحسابات الإنترنت.

- تحديث البرامج

- تحديث البرامج وأنظمة التشغيل بانتظام لسد الثغرات المعروفة.

- تصفح آمن

- ممارسة الحذر عند النقر على الروابط، وتنزيل الملفات، ومشاركة المعلومات الشخصية عبر الإنترنت، وخاصة مع المصادر غير المألوفة.

- التعليم في مجال الأمان السيبراني

- البقاء على اطلاع حول أحدث تهديدات الأمان السيبراني واتجاهاتها من خلال برامج التدريب والتوعية.

التوعية بأمان السيبراني هي الخطوة الأساسية نحو الأمان الشخصي في عصر الرقمي. التعرف على التهديدات المحتملة، وفهم المخاطر، وتنفيذ أفضل الممارسات هي مكونات أساسية للتوعية بأمان السيبراني. من خلال البقاء مستمرًا في التعرف وممارسة سلوكيات آمنة عبر الإنترنت، يمكن للأفراد تقليل بشكل كبير من خطر أن يصبحوا ضحايا للهجمات السيبرانية وحماية معلوماتهم الشخصية من الوصول غير المصرح به واستغلالها. في عالم مليء بالتهديدات الرقمية، تعد التوعية بأمان السيبراني ليست مجرد اختيار بل ضرورة لضمان الأمان الشخصي.

أفضل الأدوات والبرامج لحماية سرية بياناتك الشخصية

حماية سرية البيانات الشخصية أمر بغاية الأهمية في العصر الرقمي. يعتبر استخدام الأدوات والبرامج الفعالة أمرًا حاسمًا لتحقيق هذا الهدف.

فهم سرية البيانات

قبل التعمق في الأدوات والبرامج، من الضروري فهم مفهوم سرية البيانات. سرية البيانات تشير إلى حماية المعلومات الحساسة من الوصول أو الكشف غير المصرح به. إنها تضمن أن يمكن للأفراد المصرح لهم فقط الوصول إلى البيانات واستخدامها مع الحفاظ عليها مخفية عن الأعين الفضولية.

أهمية سرية البيانات

فهم لماذا سرية البيانات مهمة هو أمر بغاية الأهمية:

-

حماية الخصوصية: تحمي سرية البيانات الخصوصية الخاصة بك من الوقوع في أيدي خاطئة، مما يضمن أن تبقى معلوماتك الشخصية آمنة وغير قابلة للوصول للأفراد غير المصرح لهم.

-

منع الوصول غير المصرح به: تمنع الوصول غير المصرح به إلى البيانات الحساسة، مما يقلل من خطر انتهاكات البيانات، وسرقة الهوية، وتهديدات الأمان الأخرى.

أدوات وبرامج حماية البيانات

دعونا نستكشف بعض من أفضل الأدوات والبرامج التي يمكن أن تساعد في حماية سرية البيانات الشخصية الخاصة بك:

1. مديري كلمات المرور

- يمكن لمديري كلمات المرور مثل LastPass وDashlane تخزين كلمات المرور بأمان وإنشاء كلمات مرور قوية وفريدة للحسابات عبر الإنترنت، مما يقلل من خطر الوصول غير المصرح به.

2. برامج التشفير

- برامج التشفير مثل VeraCrypt وBitLocker تتيح لك تشفير الملفات وأجهزة التخزين الخاصة بك، مما يجعلها غير قابلة للقراءة بالنسبة لأي شخص بدون مفتاح الفك.

3. شبكات الخاصة الافتراضية (VPNs)

- توفر شبكات الخاصة الافتراضية (VPNs) مثل NordVPN وExpressVPN اتصالات مشفرة، مما يضمن أن يبقى تنقل الإنترنت الخاص بك خاصًا وآمنًا، حتى على شبكات الواي فاي العامة.

4. برامج مكافحة الفيروسات

- يمكن لبرامج مكافحة الفيروسات مثل Norton وMcAfee اكتشاف وإزالة البرامج الضارة، مما يساعد في حماية البيانات من التهديدات الضارة.

5. المصادقة ذات العاملين (2FA)

- تمكين المصادقة ذات العاملين (2FA) على حساباتك يضيف طبقة إضافية من الأمان، متطلبةً خطوة تحقق ثانية، مثل رسالة نصية أو تطبيق المصادقة، للوصول إلى حساباتك.

6. حلول النسخ الاحتياطي للبيانات

- يمكن لأدوات مثل Acronis وCarbonite النسخ الاحتياطي التلقائي لبياناتك، مما يضمن أنه حتى في حالة فقدان البيانات أو هجوم برامج الفدية، يمكنك استعادة معلوماتك.

7. تطبيقات الرسائل الآمنة

- توفر تطبيقات الرسائل الآمنة مثل Signal وWhatsApp تشفيرًا من الطرف إلى الطرف لرسائلك، مما يضمن أن يمكن للمستلمين المقصدين فقط قراءتها.

أفضل الممارسات لسرية البيانات

بالإضافة إلى استخدام الأدوات والبرامج المذكورة أعلاه، من المهم اتباع أفضل الممارسات لسرية البيانات:

1. تحديث البرامج بانتظام: قم بتحديث نظام التشغيل والتطبيقات وبرامج الأمان بانتظام لسد الثغرات.

2. كن حذرًا مع البريد الإلكتروني: تجنب النقر على مرفقات البريد الإلكتروني المشبوهة أو الروابط وكن حذرًا من محاولات الصيد.

3. حماية شبكات الواي فاي: استخدام كلمات مرور قوية وفريدة لشبكات الواي فاي الخاصة بك لمنع الوصول غير المصرح به.

4. حماية أجهزتك الفعلية: قم بتأمين أجهزتك بكلمات مرور أو التحقق البيومتري، وكن حذرًا من مكان تركها فيه.

5. تعليم نفسك: ابق على اطلاع حول أحدث تهديدات الأمان السيبراني وأفضل الممارسات من خلال الدورات عبر الإنترنت أو برامج التوعية.

ضمان سرية البيانات الشخصية هو قلق أساسي في العصر الرقمي. استخدام الأدوات والبرامج المناسبة هو جزء أساسي من هذا السعي. من خلال تنفيذ إدارة كلمات المرور القوية، والتشفير، وشبكات الخاصة الافتراضية (VPNs)، وبرامج مكافحة الفيروسات، وتدابير الأمان الأخرى، يمكن للأفراد تعزيز سرية بياناتهم بشكل كبير. وعلاوة على ذلك، الالتزام بأفضل الممارسات والبقاء مستمرًا على اطلاع حول تهديدات الأمان السيبراني المتطورة ضروري للحفاظ على الخصوصية والأمان للمعلومات الشخصية. في عالم مليء بانتهاكات البيانات ومخاوف الخصوصية، استخدام هذه الأدوات والممارسات ليس مجرد اقتراح بل ضرورة لحماية بياناتك الشخصية من الوصول والكشف غير المصرح به.

في الختام

ضمان سرية وأمان بياناتك الشخصية هو أمر حيوي في هذا العصر الرقمي. يجب أن نتبنى ممارسات قوية واستخدام أدوات الأمان السيبراني المناسبة لحماية معلوماتنا الحساسة. ينبغي علينا أيضًا التوعية بمخاطر مشاركة المعلومات الشخصية والتعامل معها بحذر. باستمرار التحديث والتعلم حول أحدث التطورات في مجال الأمان السيبراني، نستطيع الحفاظ على خصوصيتنا وحماية بياناتنا الشخصية من التهديدات الدائمة. تذكر دائمًا أن سرية البيانات الشخصية تلعب دورًا حاسمًا في الحفاظ على خصوصيتنا وسلامتنا الشخصية، ولذلك يجب أن نكون دائمًا حذرين ومستعدين لاتخاذ الإجراءات اللازمة لحمايتها.

المصادر

-

Federal Trade Commission (FTC) - Identity Theft and Data Security

- يوفر FTC معلومات حول الوسائل لحماية بياناتك الشخصية والتعرف على احتيال الهوية.

-

Cybersecurity & Infrastructure Security Agency (CISA) - Cybersecurity Tips

- CISA يقدم نصائح حول الأمان السيبراني وكيفية حماية بياناتك الشخصية.

-

Electronic Frontier Foundation (EFF) - Surveillance Self-Defense

- يقدم EFF مصادر حول كيفية الدفاع عن خصوصيتك عبر الإنترنت وحماية بياناتك.

-

Consumer Reports - Privacy and Data Security

- Consumer Reports يقدم مقالات ونصائح حول حماية خصوصيتك وبياناتك الشخصية.

-

TechCrunch - Cybersecurity Section

- TechCrunch ينشر مقالات حول أمان البيانات وتحديثات في مجال الأمان السيبراني.

-

The Privacy Rights Clearinghouse

- يقدم مصدر معلومات حول الخصوصية وكيفية حماية بياناتك الشخصية.

What's Your Reaction?