كيف تحمي نفسك من الهجمات الإلكترونية؟

للحفاظ على سلامة معلوماتك الشخصية والحماية من الهجمات الإلكترونية، يجب أن تتخذ إجراءات ملموسة لتعزيز أمانك الرقمي. أولاً وقبل كل شيء، يجب عليك تحديث وتعزيز برامج الحماية على أجهزتك والتأكد من تثبيت التحديثات الأمنية بانتظام. يجب أيضًا أن تكون حذرًا عند تصفح الإنترنت وعند فتح رسائل البريد الإلكتروني والمرفقات، حيث قد تحتوي بعضها على برامج خبيثة. استخدم كلمات مرور قوية ومتنوعة لحساباتك الرقمية، وقم بتمكين التحقق بخطوتين لإضافة طبقة إضافية من الأمان. من الضروري أيضًا توعية نفسك بأنواع الهجمات الإلكترونية الممكنة وكيفية التعامل معها. تذكر دائمًا أن الوعي والتحديث المنتظم لممارسات الأمان الرقمي يمكن أن تكونا المفتاح للحماية من الهجمات الإلكترونية.

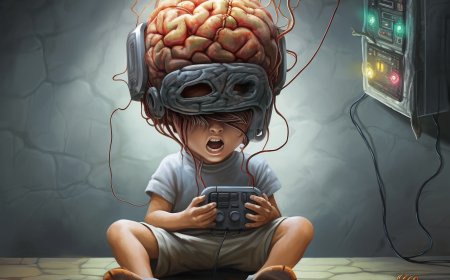

في عالم متصل ورقمي يزداد تفاعلنا معه يوماً بعد يوم، أصبحت ضرورة حماية وجودك على الإنترنت ومعلوماتك أكثر أهمية من أي وقت مضى. تعبير الحماية من الهجمات الإلكترونية يرمز إلى جوهر موضوعنا - كيفية حماية نفسك من التهديدات الإلكترونية المتطورة باستمرار. من الاحتيال عبر البريد الإلكتروني والبرامج الضارة إلى انتهاكات البيانات وسرقة الهوية، الإنترنت مليء بالمخاطر المحتملة التي يمكن أن تعرض أمانك وخصوصيتك للخطر. يستكشف هذا المقال استراتيجيات وأفضل الممارسات التي يمكن أن تمكّنك من تعزيز دفاعاتك والتنقل بثقة في عالم الإنترنت الذي يتطور بسرعة. سواء كنت مستخدمًا عاديًا للإنترنت أو محترفًا في مجال الأعمال، فإن فهم كيفية حماية نفسك من الهجمات الإلكترونية هو مهارة أساسية يمكن أن تساعدك في البقاء آمنًا في هذا العصر السريع التفاعلي والمتصل.

كيفية إنشاء كلمات مرور قوية لحماية حساباتك الإلكترونية

إن إنشاء كلمات مرور قوية أمر بالغ الأهمية لحماية حساباتك عبر الإنترنت من الهجمات الإلكترونية وضمان أمانك الرقمي. في عالم يشهد تزايد حالات اختراق البيانات والهجمات السيبرانية، يعد اتخاذ خطوات نشطة لتعزيز كلمات المرور الخاصة بك جزءًا أساسيًا من الحفاظ على معلوماتك الشخصية والمالية بأمان. ستقدم هذا الدليل شرحًا مفصلاً حول كيفية إنشاء كلمات مرور قوية لتعزيز حمايتك من الهجمات الإلكترونية.

استخدم مزيجًا من الأحرف

- يجب أن تتضمن كلمة المرور القوية مزيجًا من الأحرف الكبيرة والصغيرة والأرقام والرموز الخاصة. هذا التنوع يجعل كلمة المرور أكثر مقاومة للهجمات بالقوة الخام والهجمات باستخدام قواميس الكلمات، وهي الأساليب الشائعة التي يستخدمها المهاجمون.

الطول مهم

- بشكل عام، تكون كلمة المرور الأطول أقوى من الأقصر. حدد طولًا لا يقل عن 12 إلى 16 حرفًا على الأقل، أو حتى أكثر إذا سمح الموقع أو الخدمة بذلك. الكلمات المرور الطويلة أكثر صعوبة في اختراقها من خلال العمليات الآلية.

تجنب الكلمات والعبارات الشائعة

- تجنب استخدام كلمات مرور سهلة التخمين، مثل "كلمة المرور" أو "123456" أو عبارات شائعة مثل "أنا أحبك". يستخدم المخترقون في كثير من الأحيان قوائم بكلمات المرور الشائعة لمحاولة الوصول غير المصرح به.

كن فريدًا

- يجب أن تكون لكل حساب كلمة مرور مميزة. إعادة استخدام كلمات المرور عبر مواقع متعددة يزيد من ضعف الأمان الخاص بك. إذا تم اختراق حساب واحد، تبقى حساباتك الأخرى آمنة.

العبارات السرية فعالة

- افكر في استخدام عبارة سرية، وهي تسلسل من الكلمات العشوائية، ككلمة مرور. العبارة السرية أسهل في الاستذكار وعادةً أطول، مما يزيد من أمانها. على سبيل المثال، "قهوة زرقاء 3 جبل $" هي عبارة سرية قوية.

تجنب المعلومات الشخصية

- لا تستخدم المعلومات التي يمكن اكتشافها بسهولة مثل اسمك، تاريخ ميلادك، أو أسماء أفراد عائلتك كجزء من كلمة المرور. يمكن العثور على هذه المعلومات في كثير من الأحيان عبر وسائل التواصل الاجتماعي أو البحث عبر الإنترنت.

لا تعتمد على الاستبدالات الشائعة

- لا تعتمد على استبدال الأحرف بأرقام أو رموز بطريقة متوقعة (على سبيل المثال، "P@ssw0rd")، حيث أن هذه الاستبدالات معروفة جيدًا لدى المهاجمين. قم بإنشاء استبدالات فريدة إذا اخترت استخدامها.

قم بتحديث كلمات المرور بانتظام

- قم بتغيير كلمات المرور بشكل دوري، خاصة بالنسبة للحسابات الحرجة مثل البريد الإلكتروني أو الخدمات المصرفية عبر الإنترنت. يمكن أن تقلل هذه الممارسة من تأثير اختراق محتمل.

استخدم مدير كلمات المرور

- افكر في استخدام مدير كلمات مرور موثوق لإنشاء وتخزين كلمات المرور بشكل آمن. يمكن لمديري كلمات المرور مساعدتك في إنشاء كلمات مرور معقدة وتذكرها بدلاً منك، مما يقلل من خطر استخدام كلمات مرور ضعيفة أو مُعاد استخدامها.

قم بتمكين الهويّة الثنائية

- حينما تكون الفرصة متاحة، قم بتمكين الهويّة الثنائية لحساباتك عبر الإنترنت. تلك الطبقة الإضافية من الأمان تتطلب منك تقديم طريقة تحقق ثانوية، مثل رمز مرة واحدة يُرسل إلى هاتفك الذكي، بالإضافة إلى كلمة المرور.

كن على علم

- كن على علم بأفضل ممارسات الأمان والتهديدات الناشئة. فهم كيفية عمل المهاجمين يمكن أن يساعدك في اتخاذ قرارات مستنيرة بشأن أمان كلمات مرورك.

راقب حساباتك

- تحقق بانتظام من حساباتك للبحث عن أنشطة غير عادية. إذا كنت تشتبه في اختراق أو وصول غير مصرح به، فانطلق على الفور لتغيير كلمة المرور وتأمين حسابك.

أسئلة الأمان القوية

- عند تعيين أسئلة الأمان، اختر أسئلة تتطلب إجابات لا يمكن اكتشافها بسهولة أو تخمينها بواسطة أي شخص يعرفك جيدًا. على سبيل المثال، بدلاً من "ما هو اسم عائلة أمك الأول"، يمكنك استخدام سؤالًا مثل "ما هو اسم أول حيوان أليف لديك؟"

كن حذرًا من الاحتيال

- كن حذرًا عند إدخال كلمة المرور الخاصة بك. تأكد من أنك على الموقع الرسمي، وكن حذرًا من محاولات الاحتيال التي تقم بمحاكاة المواقع الشرعية لسرقة بيانات الدخول الخاصة بك.

تتطلب حماية حساباتك عبر الإنترنت من الهجمات الإلكترونية إنشاء كلمات مرور قوية وفريدة ومعقدة. باتباع هذه الإرشادات، ستعزز بشكل كبير أمانك الرقمي وتساهم في حفظ معلوماتك الشخصية والمالية بعيدًا عن الأشخاص الضارين. تذكر أن المشهد الرقمي يتطور باستمرار، لذا البقاء على علم بأحدث ممارسات الأمان والتهديدات أمر أساسي للحفاظ على حمايتك عبر الإنترنت.

التحقق بخطوتين: إضافة طبقة إضافية من الأمان لحساباتك الرقمية

في عصر يزداد فيه التهديد الرقمي والهجمات الإلكترونية، من الضروري تعزيز أمان حساباتك الرقمية. أحد الطرق الفعالة للقيام بذلك هو تنفيذ المصادقة ذات العاملين (2FA). تضيف المصادقة ذات العاملين طبقة إضافية من الحماية لحساباتك، مما يجعل من الصعب بشكل كبير على الجهات الضارة الوصول غير المصرح به. تعزز هذه الطبقة الإضافية من الأمان ليس فقط حمايتك من الهجمات الإلكترونية ولكن أيضًا تحصين معلوماتك الشخصية والحساسة من التعرض للخطر.

ما هي المصادقة ذات العاملين (2FA)؟

المصادقة ذات العاملين، كما يوحي اسمها، تتضمن طريقتين منفصلتين للتحقق من هويتك. للوصول إلى حسابك، لا يكفي معرفة اسم المستخدم وكلمة المرور (الشيء الذي تعرفه) فقط، بل تحتاج أيضًا إلى قطعة معلومات ثانية متميزة (الشيء الذي تمتلكه أو الشيء الذي أنت عليه). توفر هذه الجمعية طبقة إضافية من الأمان لأنه حتى إذا نجح المهاجم في الحصول على كلمة مرورك، فإنه سيتعين عليه أيضًا الحصول على العامل الثاني للوصول.

أنواع مشتركة للمصادقة ذات العاملين (2FA)

-

رسائل نصية (SMS): تتلقى رمزًا لمرة واحدة على هاتفك المحمول عبر رسالة نصية. يجب إدخال هذا الرمز إلى جانب كلمة المرور عند تسجيل الدخول.

-

تطبيقات المصادقة: تقدم العديد من الخدمات تطبيقات مخصصة للمصادقة مثل Google Authenticator أو Authy. تُولِّد هذه التطبيقات رموزًا مبنية على الوقت أو رموزًا لمرة واحدة يجب إدخالها.

-

البيومترية: تستخدم بعض الأجهزة والتطبيقات البيانات البيومترية مثل البصمات، والتعرف على الوجه، وفحوص الشبكية لتأكيد هويتك.

-

الرموز الأمانية الجسدية: تولد هذه الأجهزة الجسدية رموزًا لمرة واحدة. Yubico's YubiKey هو مثال شهير على ذلك.

فوائد المصادقة ذات العاملين (2FA)

-

تعزيز الأمان: المصادقة ذات العاملين تضيف طبقة إضافية من الأمان، مما يجعل من الصعب بشكل كبير على الجهات الضارة الوصول إلى حسابك. حتى إذا تم سرقة كلمة مرورك، فإن العامل الثاني مطلوب للوصول.

-

حماية من سرقة كلمة المرور: نظرًا لأن المصادقة ذات العاملين لا تعتمد بالكامل على كلمات المرور، فإنها تحمي حساباتك حتى إذا كانت كلمة المرور ضعيفة أو تم اختراقها.

-

الحد من هجمات الاحتيال: العديد من محاولات الاحتيال تهدف إلى خداع المستخدمين للكشف عن بيانات تسجيل الدخول الخاصة بهم. تقلل المصادقة ذات العاملين من فعالية مثل تلك الهجمات لأنه حتى إذا احتجز المهاجم كلمة مرورك، فإنه لن يكون لديه العامل الثاني.

-

أمان عبر عدة حسابات: بواسطة المصادقة ذات العاملين، يمكنك تأمين العديد من الحسابات عبر مختلف خدمات الإنترنت. وهذا أمر حيوي للحماية الشاملة.

-

الامتثال لمعايير الأمان: يتعين غالبًا المطالبة بتنفيذ المصادقة ذات العاملين من أجل الامتثال لمختلف المعايير واللوائح الأمنية، مما يجعلها ضرورية للشركات والمنظمات.

كيفية تمكين المصادقة ذات العاملين (2FA)

-

تحقق مما إذا كانت الخدمة تدعم المصادقة ذات العاملين: تأكد أولاً من أن الخدمة أو الموقع الذي تستخدمه يدعم المصادقة ذات العاملين. معظم البلا تفاصيل: يكبرةات المعروفة مثل Google وFacebook والمؤسسات المصرفية تدعم المصادقة ذات العاملين.

-

تمكين المصادقة ذات العاملين: انتقل إلى إعدادات حسابك وابحث عن خيار المصادقة ذات العاملين (2FA). اتبع التعليمات المقدمة، والتي عادةً ما تتضمن مسح رمز الاستجماع باستخدام تطبيق المصادقة أو إدخال رقم هاتف لتلقي رموز الرسائل النصية.

-

تأمين رموز الاحتياط: ستوفر لك معظم الخدمات رموز احتياطية للوصول إلى حسابك إذا فقدت العامل الثاني. حافظ على هذه الرموز بأمان، ولكن لا تخزنها بشكل رقمي في نفس المكان الذي تخزن فيه كلمات المرور الخاصة بك.

-

استخدم العامل الثاني الآمن: اختر العامل الثاني الذي هو آمن وفريد لك. على سبيل المثال، تطبيقات المصادقة أو الأدوات الجسدية غالبًا ما تكون أكثر أمانًا من رسائل النص.

تحديات واعتبارات

-

فقدان العامل الثاني: إذا فقدت العامل الثاني (مثل هاتفك أو الجهاز الجسدي)، قد تواجه صعوبة في الوصول إلى حساباتك. من الضروري الاحتفاظ برموز الاحتياط في مكان آمن.

-

رموز الاحتياط: توخ العناية بمكان تخزين رموز الاحتياط. يجب أن تُحفظ في مكان آمن، بعيدًا عن كلمات المرور الخاصة بك، ويجب أن يمكن الوصول إليها بسهولة إذا كنت في حاجة إليها.

-

الوصولية: يمكن أن تتفاوت وسائل 2FA من حيث الوصولية والتوافق مع مختلف الأجهزة والأنظمة.

المصادقة ذات العاملين هي أداة قوية لتعزيز حماية حساباتك الرقمية من الهجمات الإلكترونية. من خلال المطالبة بقطعة معلومات إضافية ومنفصلة للوصول إلى الحساب، تقلل المصادقة ذات العاملين بشكل كبير من مخاطر الدخول غير المصرح به. إنها إجراء بسيط وفعال يجب أن ينظر في تنفيذه من قبل الجميع لحماية وجودهم عبر الإنترنت وحفظ معلوماتهم الحساسة من التهديدات السيبرانية.

احترس من البريد الإلكتروني الاحتيالي وتجنب الاحتيال عبر البريد الإلكتروني

في عصرنا الرقمي الحالي، يُعد البريد الإلكتروني واحدًا من أكثر وسائل الاتصال شيوعًا، سواء للاستخدام الشخصي أو المهني. ومع ذلك، فإنه أيضًا هدف رئيسي للمجرمين السيبرانيين الذين يسعون للاستفادة من ثقتك وجمع معلومات حساسة لأغراض خبيثة. رسائل الاحتيال عبر البريد الإلكتروني وعمليات الاحتيال عبر البريد الإلكتروني هي أشكال شائعة من الهجمات الإلكترونية التي يمكن أن تضر بأمانك الشخصي والمالي. لحماية نفسك وحساباتك عبر الإنترنت، من الأهمية بمكان أن تكون على دراية بتهديدات الاحتيال وفهم كيفية تجنب أن تكون ضحية لهذه العمليات الاحتيالية.

ما هو الاحتيال عبر البريد الإلكتروني؟

الاحتيال عبر البريد الإلكتروني هو ممارسة غادرة تستخدمها الجهات الضارة لخداع الأفراد للكشف عن معلومات حساسة مثل بيانات تسجيل الدخول وتفاصيل بطاقة الائتمان أو معلومات الهوية الشخصية. عادةً ما تتنكر هذه الجهات الضارة باعتبارها كيانات شرعية مثل البنوك أو منصات وسائل التواصل الاجتماعي أو حتى الجهات الحكومية وترسل رسائل بريد إلكتروني احتيالية تبدو حقيقية. الهدف هو تلاعب المستلم لاتخاذ إجراءات تفيد الجهة الهاجمة، وعادةً عن طريق النقر على روابط ضارة أو تنزيل برامج ضارة أو تقديم معلومات سرية.

عناصر شائعة في رسائل الاحتيال عبر البريد الإلكتروني

-

لغة عاجلة أو تهديدية: غالبًا ما تخلق رسائل الاحتيال عبر البريد الإلكتروني شعورًا بالعجلة أو الخوف، مما يفرض ضغطًا على المستلم لاتخاذ إجراء سريع. على سبيل المثال، قد تدعي أن حسابك سيتم قفله ما لم تقم باتخاذ إجراء على الفور.

-

معلومات مرسل مزورة: يستخدم المهاجمون عناوين بريد إلكتروني مزورة تحاكي منظمات موثوقة. على الرغم من أن عنوان المرسل قد يبدو موثوقًا به بالنظرة الأولى، إلا أنه من الأهمية بمكان التحقق من صحة البريد الإلكتروني.

-

روابط مشبوهة: غالبًا ما تحتوي رسائل الاحتيال عبر البريد الإلكتروني على روابط توجهك إلى مواقع ويب مزيفة مصممة لاستيلاء على معلوماتك. دائمًا قم بالتحريش فوق الروابط لمعاينة عنوان URL الفعلي قبل النقر.

-

مرفقات: تحتوي بعض رسائل الاحتيال على مرفقات ضارة يمكن أن تصيب جهازك ببرامج ضارة عند فتحها.

-

أخطاء لغوية وإملائية: تحتوي العديد من رسائل الاحتيال على أخطاء لغوية وإملائية، نظرًا لأنها غالبًا ما يتم إرسالها بواسطة أشخاص ليسوا من الناطقين بالإنجليزية الأصليين.

كيفية حماية نفسك من رسائل الاحتيال عبر البريد الإلكتروني

-

التحقق من المرسل: قبل اتخاذ أي إجراء، قم بفحص عنوان بريد الإلكتروني للمرسل بعناية. كن حذرًا إذا بدا العنوان مشبوهًا أو تم تحريفه قليلاً عن العنوان الشرعي.

-

عدم الثقة بالرسائل غير المرغوب فيها: إذا تلقيت رسالة بريد إلكتروني غير متوقعة تطلب معلومات شخصية أو مالية، كن متحفظًا. الجهات الموثوقة عادة ما لا تطلب تفاصيل مثل هذه عبر البريد الإلكتروني.

-

تجنب النقر على الروابط: تحرش دائمًا فوق الروابط للاطلاع على عنوان URL الفعلي وقبل النقر عليها فقط إذا كنت واثقًا من صحتها. إذا كنت في حيرة، ادخل إلى الموقع مباشرة عبر كتابة العنوان URL في متصفحك.

-

التحقق من طلبات للمعلومات: إذا تلقيت بريدًا إلكترونيًا يطلب منك معلومات شخصية أو مالية، اتصل بالمؤسسة مباشرة باستخدام معلومات الاتصال الرسمية للتحقق من الطلب.

-

استخدام برامج مكافحة الفيروسات: قم بتثبيت برامج مكافحة الفيروسات ومكافحة البرامج الضارة الرصينة التي يمكنها توفير الكشف عن المحتوى الضار في رسائل البريد الإلكتروني ومنعه.

-

تثقيف نفسك والآخرين: تأكد من أنك وعائلتك أو زملاؤك على علم بمخاطر الاحتيال عبر البريد الإلكتروني وفهم كيفية التعرف على رسائل الاحتيال.

عمليات الاحتيال الشائعة عبر البريد الإلكتروني للحذر منها

-

عمليات الاحتيال النيجيرية 419: تعد هذه العمليات وعودًا بمبالغ كبيرة من المال مقابل دفعة مالية صغيرة في البداية. وعلى الرغم من الوعود، إلا أن الأموال الموعودة لا تظهر أبدًا، ويخسر الضحايا أموالهم.

-

عمليات الاحتيال عبر التسوق عبر الإنترنت: يمكن أن تقدم رسائل البريد الإلكتروني الاحتيالية عروضًا غير مصدقة على منتجات أو خدمات بأسعار لا تصدق. يقوم الضحايا دون تفكير بالدفع ولا يتلقون شيئًا في المقابل.

-

عمليات الاحتيال المتعلقة باليانصيب أو الجوائز: تستلم رسالة بريد إلكتروني تزعم أنك فزت بيانصيب أو جائزة، لكن عليك دفع رسوم أو تقديم معلومات شخصية لاستلامها.

-

عمليات الاحتيال الرومانسية: يقوم المحتالون بإقامة علاقات عاطفية زائفة عبر الإنترنت وفي النهاية يطلبون المال تحت أسباب متنوعة.

كيفية حماية نفسك من عمليات الاحتيال عبر البريد الإلكتروني

-

كن متشككًا: كن حذرًا من رسائل البريد الإلكتروني غير المرغوب فيها التي تقدم عروضًا تبدو جدًا جيدة لتكون حقيقية أو تطلب دفع مبالغ مقدمة.

-

التحقق من المعلومات: إذا تلقيت رسالة بريد إلكتروني تزعم أنك فزت بجائزة أو ميراث غير متوقع، فتحقق من المعلومات مع مصدر موثوق.

-

استخدام كلمات مرور قوية: تأكد من أن حساباتك عبر الإنترنت تحتوي على كلمات مرور قوية وفريدة، ونظرًا لزيادة الأمان، يمكنك النظر في تمكين التحقق المتعدد العوامل (2FA).

-

التثقيف والتواصل: قم بتعليم أفراد عائلتك وزملائك عن مخاطر عمليات الاحتيال عبر البريد الإلكتروني وشجب التواصل المفتوح لمنع الوقوع ضحية لهذه العمليات.

يتطلب حماية نفسك من الهجمات الإلكترونية، خاصة من خلال رسائل البريد الإلكتروني الاحتيالية وعمليات الاحتيال عبر البريد الإلكتروني، يتطلب اليقظة والشك والوعي. يمكن أن يكون الحذر من الرسائل الإلكترونية التي تستلمها واتخاذ خطوات للتحقق من صحتها وسيلة فعالة في حماية معلوماتك الشخصية والمالية. من خلال فهم تكتيكات المجرمين الإلكترونيين وممارسة النظافة الجيدة في استخدام البريد الإلكتروني، يمكنك تقليل بشكل كبير من خطر الوقوع ضحية لهذه الأنواع من الهجمات الإلكترونية.

تحديث برامج الحماية والأنظمة لمنع الثغرات

الحفاظ على برامج الأمان والأنظمة الخاصة بك حديثة مهم لحماية أصولك الرقمية والمعلومات الحساسة من الهجمات الإلكترونية. تطور التكنولوجيا بسرعة وتتغير باستمرار منظومة التهديد، مما يجعل من الضروري أن نبقى نشطين في حماية أنظمتك وبياناتك.

منظومة التهديد المتطورة

- الهجمات الإلكترونية، مثل البرمجيات الخبيثة، والاحتيال الإلكتروني، وبرامج الفدية، وأشكال أخرى من التهديدات السيبرانية، تتطور باستمرار. يقوم المجرمون السيبرانيون بتطوير تكتيكات جديدة واستغلال الثغرات في البرمجيات والأنظمة. التقدم في مواجهة هذه التهديدات أمر ضروري لحماية مؤسستك أو بياناتك الشخصية.

ثغرات البرمجيات

- ثغرات البرمجيات هي نقاط الضعف أو العيوب في الشيفرة التي يمكن استغلالها من قبل المهاجمين للوصول إلى النظام بشكل غير مصرح به، أو لاختراق الأنظمة، أو لسرقة البيانات. يكتشف المطورون بشكل منتظم ويصححون هذه الثغرات من خلال التحديثات والتصحيحات. عدم الحفاظ على برامجك حديثة يترك أنظمتك عرضة للثغرات المعروفة.

تحديثات البرامج الدورية

- تصدر الشركات المصنعة ومطورو البرامج بشكل منتظم تحديثات وتصحيحات لمعالجة الثغرات الأمنية، وتحسين أداء النظام، وإضافة ميزات جديدة. تحديث نظام التشغيل والتطبيقات وبرامج الأمان بانتظام ضروري للتأكد من حماية أنظمتك من أحدث التهديدات. قم بتفعيل التحديثات التلقائية عندما يكون ذلك ممكنًا للحد من مخاطر تفويت التصحيحات الأمنية الحرجة.

فوائد الحفاظ على برامج الأمان حديثة

- أمان محسن: تكون برامج الأمان المحدثة أفضل تجهيزًا للكشف عن ومنع أحدث التهديدات، مما يوفر دفاعًا أقوى ضد الهجمات الإلكترونية.

- أداء محسن: التحديثات غالبًا ما تشمل تحسينات في الأداء وإصلاحات للأخطاء، مما يمكن أن يعزز الكفاءة العامة للأنظمة.

- التوافق: تضمن التحديثات أن تظل برامجك متوافقة مع البرامج والأنظمة الأخرى، وتمنع التصادمات المحتملة التي يمكن أن تستغلها المهاجمون.

أهمية الفحوص الدورية للأنظمة

- يجب ألا تكون برامج الأمان حديثة فقط، بل يجب أيضًا استخدامها بانتظام لفحص أنظمتك من التهديدات المحتملة. حدد جدولًا زمنيًا دوريًا للكشف عن برامج ضارة، والفيروسات، أو الأنشطة المشبوهة.

تدريب المستخدمين والوعي

- الحفاظ على برامج الأمان حديثة هو جزء واحد فقط من الحماية من الهجمات الإلكترونية. يجب توجيه المستخدمين أيضًا حول المخاطر وتدريبهم على التعرف على محاولات الاحتيال الإلكتروني، وتكتيكات هندسة التصاعد الاجتماعي، وأساليب الهجوم الشائعة الأخرى.

أمان الشبكة

- بالإضافة إلى الحفاظ على برامج الأمان حديثة، إجراءات الأمان للشبكة ضرورية لمنع الهجمات الإلكترونية. الجدران النارية، وأنظمة اكتشاف الاختراق، وتقنيات التشفير يجب تحديثها بانتظام وتكوينها للتقليل من الثغرات المحتملة.

النسخ الاحتياطي واستعادة البيانات

- حتى مع التدابير الأمنية القوية، من الضروري أن يكون لديك خطة نسخ احتياطي واستعادة قوية. قم بنسخ البيانات بانتظام إلى مكان آمن ومعزول للتأكد من القدرة على الاستعادة في حالة وقوع هجوم إلكتروني يقوم بتشفير أو تدمير بياناتك.

إدارة التصحيحات

- يجب أن تكون لدى المؤسسات عملية إدارة تصحيحية منهجية. يتضمن ذلك اختبار التحديثات قبل التنفيذ والتأكد من تطبيق التصحيحات الأمنية الحرجة بسرعة على جميع الأنظمة.

مراقبة واستجابة للحوادث

- قم بتنفيذ حلول مراقبة في الوقت الحقيقي وخطة استجابة للحوادث للكشف بسرعة واحتواء الهجمات الإلكترونية. حتى مع تدابير الأمان القوية، من الضروري أن نكون مستعدين لاحتمال وقوع اختراق.

الحماية من الهجمات الإلكترونية هي عملية مستمرة، والحفاظ على برامج الأمان والأنظمة حديثة هو جزء أساسي من هذا الجهد. التحديثات الدورية، جنبًا إلى جنب مع استراتيجية أمان سيبراني شاملة، ستساعد في حماية أصولك الرقمية وبياناتك من التهديدات المتطورة في عالم الإنترنت. عدم الامتثال لهذا الأمر يمكن أن يعرضك أو منظمتك لعواقب محتملة قد تكون مدمرة.

تعزيز حماية جهازك: كيفية منع البرامج الضارة

في عصرنا الرقمي الحالي، تشكل الهجمات الإلكترونية والبرامج الضارة تهديدًا كبيرًا للأفراد والمؤسسات على حد سواء. تشمل البرامج الضارة، والتي تختصر باسم البرامج الضارة، مجموعة واسعة من البرامج الضارة التي تم تصميمها لاختراق الأجهزة الإلكترونية والشبكات والأنظمة والتأثير عليها. حماية أجهزتك من البرامج الضارة هي جزء حاسم من أمان الحاسوب، خاصة عند السعي للحفاظ على سلامتها من الهجمات الإلكترونية.

-

الحفاظ على تحديث البرامج

أحد أهم الخطوات لمنع البرامج الضارة هو الاحتفاظ بجميع برامجك، بما في ذلك نظام التشغيل والتطبيقات وبرامج مكافحة الفيروسات، محدّثة. غالبًا ما تحتوي تحديثات البرامج على تصحيحات أمان حاسمة تصحح الثغرات التي يمكن استغلالها من قبل البرامج الضارة. عدم تحديث البرامج يترك أجهزتك عرضة للهجمات. قم بضبط أجهزتك لتثبيت التحديثات تلقائيًا أو قم بفحص الأنظمة بانتظام للبحث عن التحديثات وتنفيذها.

-

استخدام برامج مكافحة الفيروسات الموثوقة

استخدام برامج مكافحة الفيروسات ومكافحة البرامج الضارة الموثوقة هو دفاع أساسي ضد البرامج الضارة. تقوم هذه الأدوات بفحص جهازك باستمرار للبحث عن رمز ضار وتهديدات محتملة. تأكد من تحديث برامج مكافحة الفيروسات الخاصة بك وجدولة فحوص النظام الدورية للكشف عن البرامج الضارة الموجودة وإزالتها. تشمل بعض الخيارات الشهيرة لبرامج مكافحة الفيروسات Norton وMcAfee وBitdefender وWindows Defender.

-

توخي الحذر مع المرفقات والروابط في البريد الإلكتروني

يظل البريد الإلكتروني هو وسيلة شائعة لتوزيع البرامج الضارة. كن حذرًا عند فتح مرفقات البريد الإلكتروني أو النقر على الروابط، خاصة إذا كان المرسل مجهولًا أو بدت الرسالة مريبة. يتظاهر البريد الإلكتروني الاحتيالي غالبًا كرسائل شرعية، لذا تحقق من هوية المرسل وتجنب تنزيل المرفقات أو النقر على الروابط دون التحقق من صحتها.

-

تمكين جدار الحماية

يعمل جدار الحماية كحاجز بين جهازك والتهديدات المحتملة من الإنترنت. ضبط إعدادات جدار الحماية على جهازك لمنع الوصول غير المصرح به وتصفية حركة المرور الواردة والصادرة. تأتي العديد من أنظمة التشغيل مع جدران حماية مدمجة، ويمكنك أيضًا تثبيت جدران حماية من جهات خارجية للحصول على حماية إضافية.

-

تنزيل من مصادر موثوقة

قم فقط بتنزيل البرامج والتطبيقات من مصادر موثوقة مثل متاجر التطبيقات الرسمية (مثل متجر آبل أو متجر Google Play) ومواقع الويب الموثوقة. تجنب تنزيل الملفات من مصادر مشبوهة أو غير موثوقة، حيث قد تحتوي على برامج ضارة تتنكر بأنها برامج شرعية.

-

توعية المستخدم والتعليم

واحدة من أكثر الطرق فعالية لمنع البرامج الضارة هي توعية المستخدمين بالمخاطر وأفضل الممارسات. قم بتنظيم دورات تدريبية في الأمان السيبراني بانتظام لنفسك ولفريقك، مؤكدين على أهمية التعرف على محاولات الاحتيال عبر البريد الإلكتروني، وعدم تنزيل الملفات المشبوهة، وممارسة السلوك الآمن عبر الإنترنت.

-

نسخ احتياطي منتظم

نسخ الاحتياطي المنتظم لبياناتك إلى جهاز تخزين خارجي أو خدمة سحابية آمنة. في حالة تعرض جهازك لهجوم برامج ضارة، ستساعد نسخ الاحتياطي الحديثة في استعادة بياناتك دون الحاجة إلى دفع فدية للمجرمين السيبرانيين. يمكن تكوين النسخ الاحتياطي التلقائي لضمان حماية البيانات بشكل مستمر.

-

استخدام كلمات مرور قوية وتمكين المصادقة متعددة العوامل (MFA)

كلمات المرور القوية ضرورية لأمان الجهاز. استخدم مزيجًا من الأحرف والأرقام والرموز الخاصة، وتجنب استخدام معلومات سهلة التخمين مثل تواريخ الميلاد أو الأسماء. بالإضافة إلى ذلك، قم بتمكين المصادقة متعددة العوامل في أماكن الأمان حيثما تكون ممكنة لإضافة طبقة إضافية من الحماية، مضمنةً الحفاظ على أمان حساباتك حتى إذا تم اختراق كلمة المرور، ستظل حساباتك آمنة.

-

تقييد صلاحيات المستخدم

على الأجهزة المشتركة والشبكات، قم بتقييد صلاحيات المستخدمين للحد من الوصول إلى إعدادات النظام والملفات الحساسة. لا ينبغي أن يمتلك المستخدمون العاديون صلاحيات المسؤول، حيث يمكن أن تمنع العديد من العدوى بالبرامج الضارة من الانتشار أو تسبب أضرارًا كبيرة.

-

مراقبة حركة المرور على الشبكة

يمكنك التفكير في استخدام أدوات مراقبة حركة المرور على الشبكة لمراقبة حركة المرور على شبكتك. الأنماط غير المعتادة أو نقل البيانات غير المتوقع يمكن أن تشير إلى نشاط برامج ضارة. اكتشاف المبكر يمكن أن يساعد في منع البرامج الضارة من تسبب أضرار كبيرة.

منع البرامج الضارة وحماية أجهزتك من الهجمات الإلكترونية هو عملية مستمرة تتطلب اليقظة وتوعية المستخدمين وتنفيذ أفضل الممارسات. من خلال اتباع هذه الاستراتيجيات، يمكنك تقليل بشكل كبير من مخاطر أن تصبح ضحية للبرامج الضارة وزيادة أمان جهازك بشكل عام. تذكر أن الأمان السيبراني مسؤولية مشتركة، ويجب على الجميع القيام بدورهم لحماية أنفسهم وأصولهم الرقمية.

كيفية التعرف على هجمات الاختراق ومنعها

الحماية من الهجمات الإلكترونية، وبخاصة الهجمات الاختراق، هي قلق حاسم في عصرنا الرقمي المتصل. يمكن أن تؤدي هجمات الاختراق إلى اختراق البيانات، وسرقة الهويات، وخسائر مالية، وأضرار كبيرة على حد سواء للأفراد والمؤسسات.

التعرف على هجمات الاختراق

-

نشاط الشبكة غير المعتاد: إحدى علامات هجوم الاختراق المبكرة هو نشاط الشبكة غير المعتاد. قد يشمل ذلك زيادة حركة البيانات، وظهور أجهزة غير معروفة على شبكتك، أو بطء غير متوقع في النظام. مراقبة شبكتك للاكتشاف المبكر لمحاولات الاختراق يمكن أن تساعدك على رصدها في مراحلها الأولى.

-

الوصول غير المصرح به: إذا لاحظت وصولًا غير مصرح به إلى حساباتك أو أنظمتك، فهذا مؤشر واضح على هجوم الاختراق. يمكن أن يظهر هذا في شكل محاولات تسجيل دخول فاشلة، أو تسجيل دخولات غير مألوفة، أو تغييرات في تكوين النظام التي لم تقم بإجرائها.

-

محاولات الاحتيال عبر البريد الإلكتروني: الرسائل الاحتيالية أو الاحتيالية عبر البريد الإلكتروني تُستخدم بشكل شائع من قبل القراصنة للوصول إلى معلوماتك الشخصية. كن حذرًا من رسائل البريد الإلكتروني أو الرسائل الغير مرغوب فيها التي تطلب معلومات حساسة أو تحثك على النقر على روابط مشبوهة.

-

هجمات برامج الفدية أو البرامج الضارة: إذا اكتشفت أن ملفاتك تم تشفيرها فجأة أو تم قفلها، وتتلقى مطالب بدفع فدية، فإن نظامك قد تعرض بشكل كبير لهجوم برامج الفدية. الإصابات المتكررة ببرامج الفدية، على الرغم من وجود برامج مكافحة الفيروسات، يمكن أن تشير أيضًا إلى اختراق أمان.

-

سلوك النظام غير المتوقع: يمكن أن تؤدي هجمات الاختراق إلى سلوك النظام غير المتوقع، مثل إنشاء حسابات مستخدم جديدة، أو تثبيت برامج غير مصرح بها، أو تغييرات في إعدادات النظام. قم بمراقبة أنظمتك للكشف عن أي أنشطة غير عادية يمكن أن تشير إلى اختراق.

منع هجمات الاختراق

-

استخدام كلمات مرور قوية وفريدة: كلمات المرور القوية هي الخط الأول في الدفاع ضد هجمات الاختراق. استخدم مزيجًا من الحروف الكبيرة والصغيرة، والأرقام، والرموز الخاصة. تجنب استخدام معلومات يمكن تخمينها بسهولة مثل تواريخ الميلاد أو الكلمات الشائعة. اعتبر استخدام إدارة كلمات المرور لإنشاء وتخزين كلمات مرور معقدة بشكل آمن.

-

تمكين المصادقة ذات العاملين (2FA): تمكين مصادقة ذات العاملين (2FA) يضيف طبقة إضافية من الأمان لحساباتك. حتى إذا كان القراصنة يعرفون كلمة المرور الخاصة بك، فإنهم لن يكونوا قادرين على الوصول إلى حسابك دون العامل التوثيق الثاني، الذي يمكن أن يكون رمزًا يُرسل إلى هاتفك أو بريدك الإلكتروني.

-

تحديث البرامج والبرامج الثابتة بانتظام: الحفاظ على نظام التشغيل والتطبيقات والبرامج الثابتة مُحدثة هو أمر حاسم. يقوم المطورون بإصدار تحديثات لسد الثغرات التي يمكن للقراصنة استغلالها. ضبط أجهزتك للتحديث تلقائيًا أو فحصها بانتظام للبحث عن التحديثات.

-

تأمين شبكتك: قم بتنفيذ إجراءات أمان قوية لشبكتك المنزلية أو الشبكة التجارية. يتضمن ذلك إعداد جدار حماية، واستخدام تشفير قوي لاتصالات الواي فاي، وتغيير اعتمادات تسجيل الدخول للموجه بانتظام.

-

تعليم نفسك وفريقك: المعرفة هي أداة قوية في منع هجمات الاختراق. حافظ على علمك بأحدث تقنيات الاختراق وقم بتوعية فريقك أو أفراد عائلتك حول السلامة عبر الإنترنت. كن حذرًا عند مشاركة المعلومات الشخصية عبر الإنترنت وقم بتدريب الجميع على التعرف على محاولات الاحتيال.

-

نسخ الاحتياطي منتظم للبيانات: نسخ الاحتياطي المنتظم لبياناتك على جهاز تخزين خارجي أو خدمة سحابية آمنة. في حالة نجاح هجوم الاختراق، تضمن وجود نسخ احتياطية حديثة أن يمكنك استعادة بياناتك دون الحاجة إلى دفع فدية.

-

مراقبة حركة الشبكة: استخدم أدوات مراقبة حركة الشبكة لمراقبة حركة الشبكة الخاصة بك. الأنماط غير المعتادة أو نقل البيانات غير المتوقع يمكن أن تكون مؤشرات على نشاط الاختراق. الكشف المبكر يمكن أن يساعد في منع اختراق ناجح.

-

تنفيذ سياسات أمان: في إعداد عملي أو تنظيمي، قم بإنشاء وتنفيذ سياسات أمان. يمكن أن تشمل ذلك مراقبة الوصول، وتشفير البيانات، وخطط استجابة للحوادث. تأكد من أن الموظفين على علم بتلك السياسات ويلتزمون بها.

-

اختبار الأمان بانتظام: قم بإجراء اختبارات اختراق أو تدقيقات أمان للكشف عن الثغرات في أنظمتك وشبكاتك. هذا النهج الاستباقي يتيح لك تصحيح الضعف قبل أن يتمكن القراصنة من استغلالها.

-

الإبلاغ عن الحوادث والاستجابة لها: قدِّم خطة واضحة للاستجابة للحوادث. في حالة هجوم الاختراق الناجح، قم بالإبلاغ عنه إلى الجهات المختصة، وقم بتغيير كلمات المرور التي تم التلاعب بها، واتخاذ خطوات لإصلاح الاختراق.

التعرف على ومنع هجمات الاختراق هو عملية مستمرة تتطلب مزيجًا من التدابير التكنولوجية والوعي الفردي واستراتيجيات الأمان الاستباقية.

الحفاظ على البيانات الشخصية: استراتيجيات الحفظ والنسخ الاحتياطي

في عصر مسيطر على التواصل الرقمي، الحفاظ على البيانات الشخصية أمر بغاية الأهمية. يؤكد تزايد تهديد الهجمات الإلكترونية، مثل الاختراق وبرمجيات الفدية وانتهاكات البيانات، على ضرورة وجود استراتيجيات تخزين ونسخ احتياطي قوية لحماية معلوماتك الحساسة.

1. تخزين البيانات بأمان

أحد الخطوات الأساسية في حماية البيانات الشخصية هو التأكد من أنها مخزنة بأمان. إليك بعض النظر فيها:

-

استخدام تخزين مشفر: كلما أمكن ذلك، قم بتخزين بياناتك على أجهزة أو أقراص مشفرة. يقوم التشفير بخلط بياناتك، مما يجعلها غير قابلة للقراءة بالنسبة للمستخدمين غير المصرح لهم. العديد من أنظمة التشغيل تقدم ميزات التشفير المدمجة، وهناك أيضًا أقراص خارجية مشفرة متاحة.

-

تخزين البيانات في السحابة: استخدم خدمات تخزين السحابة الموثوقة مع ميزات أمان قوية. تقدم مزودو الخدمة الكبار مثل Google Drive وDropbox وMicrosoft OneDrive خيارات تخزين آمنة في السحابة مع تشفير قوي وضوابط الوصول. تأكد من استخدام كلمة مرور قوية وفريدة وتمكين المصادقة ذات العاملين (2FA) لحساباتك في السحابة.

-

أقراص صلبة خارجية: قم بنسخ البيانات بانتظام على أقراص صلبة خارجية تحتفظ بها في مكان آمن جسديًا. يوفر ذلك نسخًا احتياطية لبياناتك في حالة تعرض جهازك الأساسي للاختراق.

-

تخزين البيانات المتصل بالشبكة (NAS): قد يكون من الجيد إعداد جهاز NAS في منزلك أو مكتبك لتخزين البيانات بشكل مركزي وآمن. تقدم أجهزة NAS ميزات أمان متنوعة، بما في ذلك ضوابط الوصول والتشفير.

2. استراتيجيات النسخ الاحتياطي

النسخ الاحتياطي للبيانات أمر أساسي لحماية البيانات الشخصية من الفقدان أو الضرر، سواء بسبب هجمات إلكترونية أو فشل الأجهزة. فيما يلي كيفية إقامة استراتيجيات نسخ احتياطي فعالة:

-

نسخ احتياطي منتظم وتلقائي: حدد جداول زمنية لعمليات النسخ الاحتياطي التلقائية لبياناتك. ذلك يضمن وجود نسخ حديثة من ملفاتك في حالة فقدان البيانات.

-

الإصدارات المختلفة: اختر حلول النسخ الاحتياطي التي تقدم إمكانية الوصول إلى الإصدارات السابقة للملفات. هذا مفيد بشكل خاص إذا تم تغيير البيانات أو تلفها أثناء هجوم.

-

نسخ احتياطي خارج الموقع: قم بإنشاء نسخ احتياطية خارج الموقع عن طريق تخزين نسخ من البيانات في موقع جسدي مختلف أو باستخدام خدمة نسخ احتياطي آمنة في السحابة. ذلك يحمي البيانات الخاصة بك من الكوارث الطبيعية أو السرقة أو الهجمات الإلكترونية المحلية.

-

مواقع متعددة للنسخ الاحتياطي: لا تعتمد على طريقة أو موقع واحد للنسخ الاحتياطي. استخدم مجموعة من النسخ الاحتياطي المحلية ونسخ خارج الموقع ونسخ احتياطية في السحابة لضمان التكرار.

3. تشفير البيانات

تشفير البيانات الخاصة بك سواء في السكون وأثناء النقل عنصر أساسي للحفاظ على أمان المعلومات الشخصية. فيما يلي كيفية تنفيذ تشفير البيانات:

-

استخدام تشفير القرص الكامل: قم بتمكين تشفير القرص الكامل على أجهزتك، مثل BitLocker لنظام Windows أو FileVault لنظام macOS. ذلك يضمن أن تبقى البيانات محمية حتى إذا تمت سرقة الجهاز.

-

تأمين البيانات أثناء النقل: استخدم بروتوكولات آمنة (مثل HTTPS لتصفح الويب) عند نقل البيانات الحساسة عبر الإنترنت. تجنب الاتصال بشبكات الواي فاي غير المؤمنة، حيث يمكن أن تكون عرضة للاعتراض.

4. كلمات مرور قوية وأساليب المصادقة

الكلمات المرور القوية وطرق المصادقة القوية هي أمور حيوية لحماية البيانات الشخصية. اعتبر ما يلي:

-

استخدام إدارة كلمات المرور: استخدم إدارة كلمات مرور ذات سمعة طيبة لإنشاء وتخزين كلمات مرور معقدة بشكل آمن لحساباتك. ذلك يمنع استخدام كلمات مرور ضعيفة يمكن تخمينها بسهولة.

-

المصادقة ذات العاملين (2FA): قم بتمكين المصادقة ذات العاملين (2FA) في كل مكان ممكن لحساباتك وأجهزتك. يضيف ذلك طبقة إضافية من الأمان، مما يجعل من الصعب على المهاجمين الوصول إليها.

5. تحديثات الأمان

قم بتحديث نظام التشغيل والبرامج والبرامج الثابت بانتظام لسد الثغرات المعروفة التي يمكن استغلالها من قبل المهاجمين. قم بتمكين التحديثات التلقائية عندما يكون ذلك ممكنًا، حيث أن هذه التحديثات غالبًا ما تتضمن تصحيحات أمان.

6. رصد واكتشاف الاختراق

نفذ أنظمة اكتشاف الاختراق وأدوات مراقبة الأمان للكشف عن الأنشطة غير المعتادة أو المشبوهة على أجهزتك وشبكاتك. الكشف المبكر يمكن أن يساعد في منع الهجمات الإلكترونية من تسبب أضرار واسعة النطاق.

7. تدريب الموظفين

إذا كنت تعمل في بيئة عمل أو تنظيمية، قم بالاستثمار في تدريب موظفين على الأمان السيبراني. قم بتوعية الموظفين بأفضل الممارسات لحماية البيانات، بما في ذلك التعرف على محاولات الاحتيال وإجراءات التعامل الآمن مع البيانات.

8. خطة استجابة للحوادث

قم بتطوير ووثق خطة استجابة للحوادث توضح الخطوات التي يجب اتخاذها في حالة وقوع اختراق للبيانات أو هجوم إلكتروني. يجب أن تشمل هذه الخطة التبليغ عن الحادث، عزل الأنظمة المتأثرة، وإخطار الجهات المختصة.

تأمين البيانات الشخصية من خلال استراتيجيات فعالة للتخزين والنسخ الاحتياطي هو عملية مستمرة تتطلب الانتباه للتفاصيل واتخاذ إجراءات وقائية. من خلال اتباع الإرشادات الموجودة في هذا الدليل، يمكنك تقليل بشكل كبير مخاطر فقدان بياناتك الشخصية نتيجة للهجمات الإلكترونية وضمان استمرار أمانها. تذكر أن منظر الأمان متجدد باستمرار، لذلك البقاء على اطلاع على التهديدات الجديدة وأفضل ممارسات الأمان أمر ضروري للحفاظ على حماية البيانات القوية.

تحسين الأمان أثناء التصفح: كيفية تجنب المواقع الضارة

في العصر الرقمي الحالي، حيث نقضي جزءًا كبيرًا من حياتنا على الإنترنت، يعد ضمان أماننا عبر الإنترنت من أهم الأمور. الحماية من الهجمات الإلكترونية هو جزء أساسي من هذا الأمان، وأحد الطرق الشائعة التي يحاول فيها المجرمون الإلكترونيين تعريض سلامتك على الإنترنت هو عن طريق توجيهك إلى مواقع خبيثة. يمكن أن تكون هذه المواقع بؤرًا لتهديدات متنوعة، بما في ذلك البرمجيات الخبيثة، والصيد الاحتيالي، وأشكال أخرى من الهجمات الإلكترونية.

1. حافظ على تحديث برامجك

- أحد أهم الخطوات لحماية نفسك من الهجمات الإلكترونية هو الاحتفاظ بنظام التشغيل ومتصفح الويب وبرامج الأمان الخاصة بك محدثة. تصدر بشكل منتظم تصحيحات الأمان والتحديثات لمعالجة الثغرات التي يمكن للمجرمين الإلكترونيين استغلالها. عدم تحديث برامجك يزيد من تعرضك للمواقع الخبيثة التي تستغل الثغرات المعروفة.

2. قم بتثبيت برامج مكافحة الفيروسات ومكافحة البرمجيات الخبيثة الموثوقة

- إن وجود برامج مكافحة الفيروسات ومكافحة البرمجيات الخبيثة القوية مثبتة على جهاز الكمبيوتر أو الجهاز الخاص بك هو دفاع أساسي ضد المواقع الخبيثة. يمكن لهذه الأدوات اكتشاف ومنع الروابط الخبيثة والتنزيلات، مما يساعد في منع العدوى بالبرامج الضارة ومحاولات الصيد الاحتيالي.

3. استخدم متصفحًا آمنًا

- اختر متصفح الويب المعروف بميزاته الأمنية. يقوم متصفحو الويب مثل Google Chrome وMozilla Firefox وMicrosoft Edge بتحديث ميزات الأمان الخاصة بهم بانتظام لحماية المستخدمين من المواقع الخبيثة. بالإضافة إلى ذلك، يمكن أن تعزز ملحقات المتصفح مثل "NoScript" و "Web of Trust" أمانك عن طريق حظر النصوص وتحذيرك من المواقع المشبوهة.

4. قم بتمكين جدار الحماية

- يعمل جدار الحماية كحاجز بين جهاز الكمبيوتر الخاص بك والتهديدات المحتملة على الإنترنت. يمكن أن يمنع الوصول إلى المواقع الخبيثة ويحمي نظامك من الوصول غير المصرح به. تأكد من تمكين جدار الحماية على جهازك للحصول على طبقة إضافية من الحماية.

5. استخدم شبكة خاصة افتراضية (VPN)

- تشفر شبكة خاصة افتراضية (VPN) اتصال الإنترنت الخاص بك، مما يجعل من الصعب على المجرمين الإلكترونيين اعتراض بياناتك أو تحديد موقعك. استخدام VPN يمكن أن يوفر لك تجربة تصفح آمنة على الإنترنت، مساعدةً في تجنب المواقع الخبيثة والهجمات الإلكترونية.

6. تحقق من عناوين مواقع الويب

- قبل النقر على أي رابط، افحص بعناية عنوان موقع الويب. غالبًا ما يقوم المجرمون الإلكترونيين بإنشاء عناوين URL غادرة تشبه مواقع شرعية. كن حذرًا من الكلمات المكتوبة بشكل خاطئ، وامتدادات النطاق غير العادية، أو النطاقات الفرعية المشبوهة. إذا بدا شيء غير عادي، تجنب النقر على الرابط.

7. استخدم HTTPS

- عند تقديم معلومات حساسة أو إجراء معاملات عبر الإنترنت، تأكد من أن موقع الويب يستخدم بروتوكول HTTPS. الحرف "s" في HTTPS يشير إلى "آمن" ويشير إلى أن البيانات التي تبادلها مع الموقع مشفرة. ابحث عن أيقونة القفل في شريط عنوان المتصفح للتحقق من أن الاتصال آمن.

8. احترس من هجمات البريد الإلكتروني والهندسة الاجتماعية

- غالبًا ما يستخدم المجرمون الإلكترونيون رسائل البريد الإلكتروني الاحتيالية وتكتيكات الهندسة الاجتماعية لجذبك لزيارة مواقع خبيثة. كن حذرًا من رسائل البريد الإلكتروني غير المرغوب فيها، خاصة تلك التي تحتوي على مرفقات أو روابط مشبوهة. تحقق من صدق المرسل ولا تشارك أبدًا معلومات شخصية عبر البريد الإلكتروني أو على مواقع غير معروفة.

9. قم بتعليم نفسك وابق على اطلاع

- البقاء على اطلاع على أحدث التهديدات والاتجاهات في مجال الأمان السيبراني أمر أساسي. الوعي بأساليب الهجوم الشائعة والعلامات الحمراء يمكن أن يساعدك في التعرف على المواقع الخبيثة وتجنبها. تابع بانتظام مصادر أخبار الأمان السيبراني الموثوقة للبقاء على اطلاع.

10. استخدم أدوات الأمان وميزات المتصفح

- العديد من المتصفحات تقدم ميزات أمان مثل منع النوافذ المنبثقة وإعدادات الخصوصية ومديري كلمات المرور. قم بتمكين هذه الميزات لتعزيز حمايتك من المواقع الخبيثة والهجمات الإلكترونية.

11. استخدم خدمة تصفية DNS

- افكر في استخدام خدمة تصفية DNS تمنع الوصول إلى المواقع الخبيثة المعروفة. يمكن لهذه الخدمات منع جهازك من الاتصال بالمواقع التي تملك تاريخًا في استضافة برامج ضارة أو المشاركة في أنشطة خبيثة.

حماية نفسك من الهجمات الإلكترونية وتجنب المواقع الخبيثة هو مهمة معقدة. استخدام مجموعة من ممارسات الأمان والأدوات وأفضل الممارسات سيعزز بشكل كبير من سلامتك على الإنترنت. تذكر أن أمان المعلومات هو عملية مستمرة، والبقاء يقظًا أمر أساسي للحفاظ على حمايتك في منظر رقمي متطور باستمرار.

توجيهات لحماية خصوصيتك على وسائل التواصل الاجتماعي

صبحت منصات وسائل التواصل الاجتماعي جزءًا أساسيًا من حياتنا اليومية، حيث توفر لنا وسيلة ملائمة للتواصل مع الأصدقاء ومشاركة تجاربنا والبقاء على اطلاع. ومع ذلك، مع مشاركتنا المزيد من المعلومات الشخصية على هذه المنصات، تصبح حماية خصوصيتنا مسألة حرجة. بالإضافة إلى حماية بياناتنا من الوصول غير المصرح به، من الضروري حماية أنفسنا من الهجمات الإلكترونية التي يمكن أن تستغل المعلومات التي نشاركها.

1. استعرض وضبط إعدادات الخصوصية

- معظم منصات وسائل التواصل الاجتماعي توفر إعدادات الخصوصية التي تتيح لك التحكم في من يمكنه رؤية منشوراتك والاتصال بك والوصول إلى معلوماتك الشخصية. قم بمراجعة هذه الإعدادات بانتظام وضبطها وفقًا لرغبتك. قلل من رؤية محتواك للأشخاص الموثوق بهم بدلاً من جعله عامًا.

2. كن حذرًا مع المعلومات الشخصية

- فكر مرتين قبل مشاركة معلومات شخصية حساسة مثل تاريخ ميلادك الكامل، عنوان منزلك، أو رقم هاتفك. يمكن للمجرمين الإلكترونيين استخدام هذه المعلومات في أشكال مختلفة من الهجمات الإلكترونية، بما في ذلك ارتكاب جرائم سرقة الهوية والاحتيال.

3. استخدم كلمات مرور قوية وفريدة

- حمي حساباتك على وسائل التواصل الاجتماعي بكلمات مرور قوية وفريدة. تجنب استخدام كلمات مرور يمكن تخمينها بسهولة مثل "123456" أو "password". استخدم مزيجًا من الأحرف والأرقام والرموز الخاصة، ونظرًا لاستخدام مدير كلمات المرور لتتبع بيانات الاعتماد بشكل آمن.

4. قم بتمكين المصادقة الثنائية

- تضيف المصادقة الثنائية طبقة إضافية من الأمان لحسابات وسائل التواصل الاجتماعي الخاصة بك. عادةً، تتضمن العملية رمزًا يتم إرساله إلى جهازك المحمول أو بريدك الإلكتروني يجب إدخاله مع كلمة المرور لتسجيل الدخول. تمكين المصادقة الثنائية يجعل من الصعب بكثير على المستخدمين غير المصرح لهم الوصول إلى حساباتك.

5. كن حذرًا من طلبات الصداقة والرسائل

- تحقق من صدق طلبات الصداقة والرسائل التي تتلقاها. غالبًا ما يقوم المجرمون الإلكترونيين بإنشاء ملفات تعريف مزيفة لجمع المعلومات أو إرسال روابط خبيثة. إذا تلقيت طلبات أو رسائل مشبوهة، امتنع عن التفاعل معها وقم بالإبلاغ عنها للمنصة.

6. تجنب النقر على الروابط المشبوهة

- احذر من الروابط المشاركة على وسائل التواصل الاجتماعي. حتى إذا بدت الروابط مرتبطة بأصدقاء أو مصادر موثوق بها، يمكن أن تؤدي إلى مواقع خبيثة أو صفحات احتيالية. قم بتمرير المؤشر فوق الروابط لمعاينة عنوان URL الوجهة قبل النقر، ولا تنقر أبدًا على الروابط غير المألوفة أو المشبوهة.

7. قم بتعليم نفسك حول عمليات الاحتيال بالبريد الإلكتروني

- هجمات الصيد الاحتيالي شائعة على وسائل التواصل الاجتماعي. كن على علم بأنواع مختلفة من عمليات الاحتيال بالبريد الإلكتروني، مثل التنصل والهدايا الزائفة والرسائل الاحتيالية. التعرف على علامات عمليات الاحتيال يمكن أن يساعد في حماية خصوصيتك.

8. قم بتحديث تطبيقاتك وأنظمةك بانتظام

- حافظ على تحديث تطبيقات وسائل التواصل الاجتماعي وأنظمة أجهزتك. يشمل التحديثات عادةً تصحيحات الأمان التي تحمي من الثغرات المعروفة. تجاهل هذه التحديثات يمكن أن يتركك عرضة للهجمات الإلكترونية.

9. تجنب مشاركة زائدة

- كن حذرًا من ما تنشره على وسائل التواصل الاجتماعي. المشاركة الزائدة، مثل مشاركة روتينك اليومي أو خطط عطلتك أو مشاكلك الشخصية، يمكن أن تجعلك هدفًا سهلاً للمجرمين الإلكترونيين. شارك فقط ما تشعر بأنك مرتاح لمشاركته، وافكر في التداعيات المحتملة لمنشوراتك.

10. استخدم تطبيقات الرسائل المشفرة

- عند مشاركة معلومات حساسة، فكر في استخدام تطبيقات الرسائل المشفرة مثل Signal أو WhatsApp. تؤمن هذه التطبيقات محادثاتك، مما يجعل من الصعب على أي شخص اعتراضها أو التنصت عليها.

11. قم بمراجعة أذونات التطبيقات من جهات خارجية

- تسمح العديد من منصات وسائل التواصل الاجتماعي بالوصول إلى بياناتك من جهات خارجية. قم بمراجعة وإلغاء الأذونات للتطبيقات التي لا تحتاج بعد إلى الوصول إلى معلوماتك. قلل من المعلومات التي تشاركها مع تطبيقات الجهات الخارجية في أقصى حد ممكن.

12. تتبع وجودك على الإنترنت

- ابحث بانتظام عن اسمك على محركات البحث ووسائل التواصل الاجتماعي لمعرفة المعلومات التي يمكن الوصول إليها علنيًا. إذا وجدت معلومات غير مرغوب فيها، اتخذ خطوات لإزالتها أو تقييد الوصول إليها.

13. قم بالإبلاغ عن الأنشطة المشبوهة

- إذا لاحظت أي نشاط مشبوه أو خبيث على حسابات وسائل التواصل الاجتماعي الخاصة بك، قم بالإبلاغ عنه لفريق الدعم أو الأمان التابع للمنصة. يمكنهم اتخاذ الإجراء المناسب لمعالجة المشكلة.

حماية خصوصيتك على وسائل التواصل الاجتماعي أمر أساسي، لحماية بياناتك الشخصية وأيضًا لحماية نفسك من الهجمات الإلكترونية. من خلال اتباع هذه الإرشادات والبقاء يقظًا، يمكنك الاستفادة من فوائد وسائل التواصل الاجتماعي مع تقليل المخاطر المرتبطة بمشاركة المعلومات الشخصية عبر الإنترنت. تذكر أن الأمان ع

في الختام

يمكننا القول أن الحماية من الهجمات الإلكترونية هي عملية مستمرة وحياة يومية في عصرنا الرقمي. إن فهم أهمية الأمان الرقمي واتخاذ التدابير اللازمة للحفاظ على سلامتك وخصوصيتك على الإنترنت يمكن أن يكون محوريًا للحفاظ على سلامة معلوماتك ومعلوماتك الشخصية. من خلال اتباع الإرشادات والاستراتيجيات التي تم طرحها في هذا المقال، يمكنك تعزيز دفاعاتك ضد التهديدات الإلكترونية والتنقل بأمان في عالم الإنترنت. تذكر دائمًا أن الوعي والاستعداد الدائم للتحديثات في مجال الأمان الرقمي هما المفتاحان للبقاء آمنًا ومحميًا من الهجمات الإلكترونية في هذا العصر المتصل.

What's Your Reaction?